So nutzt du den Tor Browser sicher in 2025

- Sczhnellanleitung: So kannst du Tor mit einem VPN in 3 einfachen Schritten sicher nutzen

- Wofür wird der Tor Browser verwendet?

- Wann sollte ich Tor nicht verwenden?

- Wie funktioniert Tor?

- Ist der Tor Browser sicher?

- Wie man den Tor-Browser mit einem VPN nutzt

- Zusätzliche Tipps für mehr Sicherheit bei der Tor-Nutzung

- Wie man den Tor Browser auf seinen Geräten installiert

- Häufig gestellte Fragen zur sicheren Nutzung von Tor

Obwohl Tor einen gewisses Maß an Datenschutz bietet, ist dies nicht ausreichend, um dich im Darknet angemessen zu schützen. Es gibt viele gute Gründe, den Tor Browser zu nutzen, aber da er auch ein Sammelpunkt für Cyberkriminelle ist, ist es nicht unwahrscheinlich, dass deine Aktivitäten überwacht werden könnten. Es ist auch ziemlich schwierig, im Darknet gefährliche Links zu erkennen, sodass dein Gerät und dein persönlichen Daten einem höheren Risiko ausgesetzt sind.

Daher ist es entscheidend, Tor immer in Verbindung mit anderen Sicherheitsmaßnahmen zu verwenden. Eine der einfachsten Methoden, um deine Sicherheit bei der Nutzung von Tor zu verbessern, ist die Verwendung eines VPNs, wenn du das Darknet betrittst. Wenn du dich mit einem VPN verbindest, wird dein Datenverkehr von Anfang bis Ende verschlüsselt. Dadurch wird verhindert, dass Hacker, dein Internatanbieter oder andere neugierige Dritte deine Daten abfangen und deine Online-Aktivitäten nachverfolgen können.

Sczhnellanleitung: So kannst du Tor mit einem VPN in 3 einfachen Schritten sicher nutzen

- Hole dir ein VPN.

- Lade Tor herunter.

Aus Sicherheitsgründen solltest du den Browser immer von der offiziellen Seite von Tor beziehen und nicht über Dritte. - Surfe über den Tor Browser.

Verbinde sich mit dem VPN, bevor du Tor öffnest, um bestmöglichen Schutz zu gewährleisten.

Wofür wird der Tor Browser verwendet?

Der Tor Browser wird verwendet, um jede Schicht des Internets zu erreichen, einschließlich des Darknets. Diese vielen Schichten sind es auch, die ihm zu seinem Namen verhalfen: The Onion Router (TOR). Tor basiert auf Firefox, sodass du damit auch normale Seiten wie YouTube und Wikipedia besuchen kannst. Anders als andere Browser kann Tor jedoch auch auf versteckte ".onion”-Seiten zugreifen, die im Darknet zu finden sind.

Das Darknet ist ein verborgener Teil des Internets, der nicht von Suchmaschinen gefunden werden kann. Da es unreguliert ist, birgt die Nutzung des Darknets viele Risiken. Die Gefahr ist deutlich höher, versehentlich Malware und Viren herunterzuladen. Zudem gibt es zahlreiche Betrügereien.

Daher hat das Darknet einen zwielichtigen Ruf. Seine Kritiker stellen es als einen Ort illegaler Aktivitäten dar, an dem Kriminelle geheim kommunizieren können. Obwohl das teilweise zutrifft, gibt es auch viele gute Gründe, das Darknet zu betreten, wie zum Beispiel:

- Anonyme Kommunikation. Viele Aktivisten und Journalisten nutzen The Onion Router, um ihre Kommunikation vor neugierigen Blicken zu schützen.

- Überwindung von Zensur. Tor ermöglicht Menschen in Ländern mit starker Zensur den Zugriff auf blockierte Inhalte.

- Bloßstellung von Kriminellen oder korrupten öffentlichen Personen. Journalisten und Whistleblower nutzen Tor und das Darknet als sicheren Weg, um anonyme Tipps online zu teilen/zu empfangen oder Kontroversen zu untersuchen.

- Material-Recherchen. Im Darknet kannst du kostenlose Ressourcen wie digitale Bücher und Forschungsarbeiten finden.

- Sicherheitstests. Der Tor Browser ermöglicht IT-Fachleuten und Sicherheitsingenieuren, Sicherheitstests durchzuführen.

- Medizinische Beratung. Wenn du gesundheitliche Bedenken hast, gibt es sogar Ärzte im Darknet, die ihre Expertise anbieten. Dies ist besonders hilfreich für diejenigen, die ihre Gesundheitsprobleme privat halten möchten oder einfach nicht die Mittel haben, einen Arzt aufzusuchen.

Wann sollte ich Tor nicht verwenden?

Es gibt bestimmte Einschränkungen beim Zugriff auf das Darknet und einige Aktivitäten, die du bei der Verwendung des Tor Browsers vermeiden sollten.

- Torrent-Filesharing und Streaming. Viele Torrent-Seiten blockieren Tor-Exit-Knoten, was P2P-Übertragungen unmöglich macht. Selbst wenn es dir gelingt, deine Torrent-Client mit dem Browser zum Laufen zu bringen, sind die langsame Geschwindigkeiten nicht ideal für Downloads und Seeding. Ebenso ist der Browser meist zu langsam zum Streamen.

- Einloggen in persönliche Konten. Wenn du dich über Tor in ein persönliches Konto einlogst, riskierst du, deine Identität preiszugeben. Einige Seiten kennzeichnen Tor auch als verdächtig, was dazu führen kann, dass dein Konto gesperrt wird. Du kannst dir aber leicht eine verschlüsselte E-Mail-Adresse zulegen, die du nur bei der Nutzung des Tor Browsers verwendest — zum Beispiel über ProtonMail.

- Bezahlen mit nachverfolgbaren Zahlungsdaten. Obwohl Tor dabei helfen kann, deine Identität und deinen Standort zu verschleiern, kann es Betrug oder andere finanzielle Straftaten nicht verhindern. Es wird empfohlen, keine identifizierbare Zahlungsdetails über den Browser einzugeben, da du riskierst, sensible Informationen an böswillige Akteure preiszugeben. Einige Webseiten blockieren Tor auch beim Zugriff auf Zahlungsseiten, sodass du möglicherweise ohnehin nicht in der Lage sein wirst, deine Transaktion abzuschließen.

Wie funktioniert Tor?

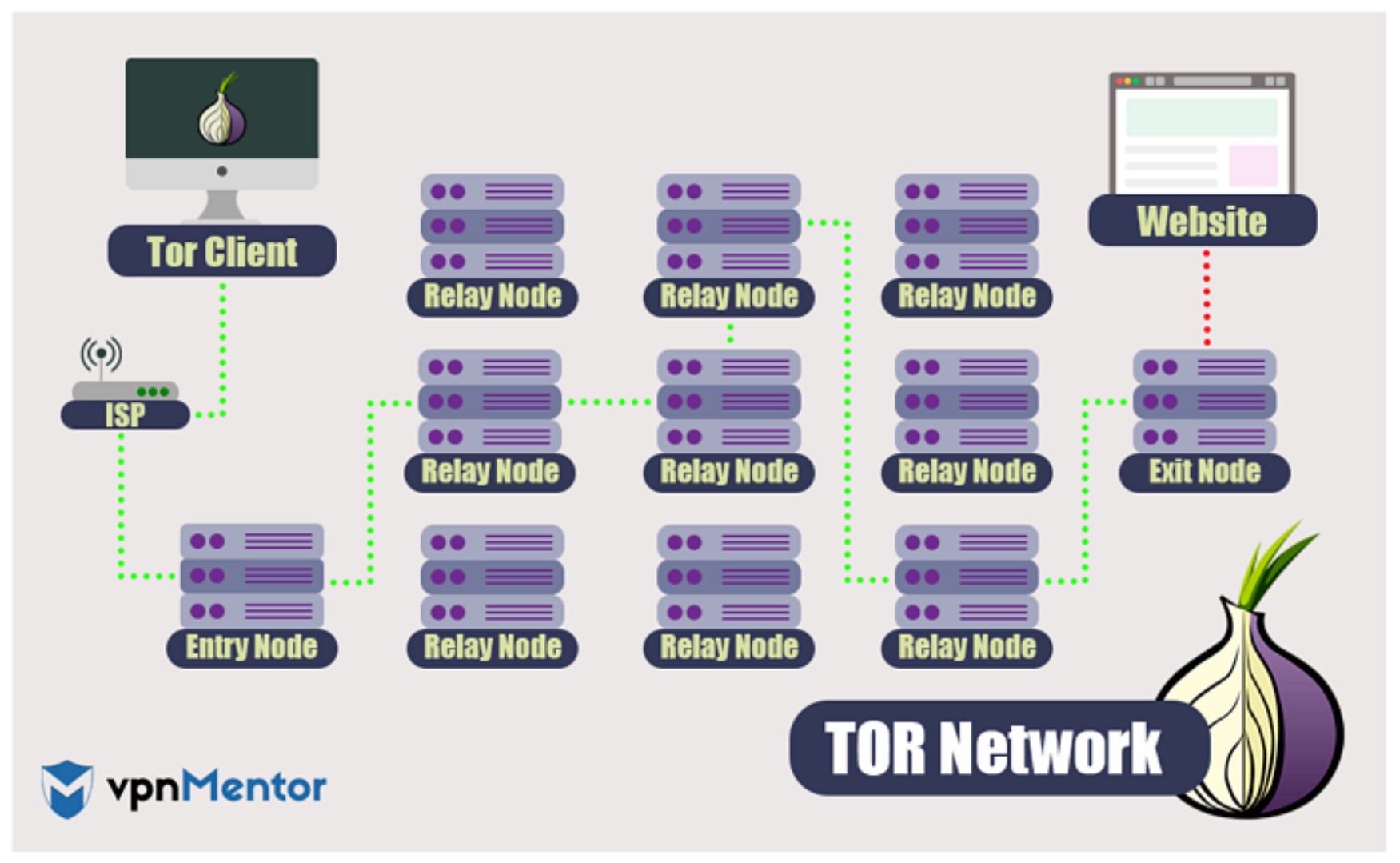

Tor verschlüsselt deinen Traffic und leitet ihn über mehrere Punkte (Knoten) bevor er die von dir besuchten Seiten erreicht. Dein Traffic durchläuft dabei verschiedene Arten von Knoten: einen Eingangsknoten, einen Ausgangsknoten und mehrere Relais dazwischen.

Da dein Traffic über mehrere die Tor-Knoten umgeleitet wird, wird deine Verbindung natürlich langsamer — deshalb ist es hilfreich, ein schnelles VPN zu verwenden

Da dein Traffic über mehrere die Tor-Knoten umgeleitet wird, wird deine Verbindung natürlich langsamer — deshalb ist es hilfreich, ein schnelles VPN zu verwenden

Die Knoten sind weltweit verteilt und geben einander gerade genug Informationen, um das nächste Ziel zu enthüllen. Keiner der Knoten kann den gesamten Weg deiner Daten sehen, was die Privatsphäre bei der Nutzung von Tor erhöht. Allerdings kann jeder Benutzer sein Netzwerk als Knoten zur Verfügung stellen, was wiederum Risiken für deine Daten birgt. Tors Ein- und Ausgangsknoten sind anfällige Punkte, da sie Zugang zu bestimmten Teilen deiner Daten haben.

Der Eingangsknoten kann deine IP-Adresse identifizieren, während der Ausgangsknoten sieht, welche Seiten du besuchst (obwohl keiner beides sehen kann). Das bedeutet, dass deine Daten immer teilweise an den Ein- oder Ausgangsknoten offengelegt sind, wenn du Tor verwendest. Deshalb wird empfohlen, neben Tor ein VPN zu verwenden, um deinen Traffic von Anfang bis Ende zu verschlüsseln.

Ist der Tor Browser sicher?

Die Nutzung des Tor Browsers bietet dir ein gewisses Maß an Sicherheit, aber dein Traffic ist nur innerhalb des Browsers selbst geschützt (nicht auf deinem gesamten Gerät). Die von dir besuchten Webseiten können deine IP-Adresse nicht sehen und dein Internetanbieter kann nicht die spezifischen Seiten sehen, die du besuchst. Allerdings kann dein Internetanbieter immer noch sehen, dass du Tor verwendest, was Verdacht erregen kann, auch wenn du nichts Illegales tust. Außerdem bist du nicht vor Malware geschützt, daher können Downloads über allein mit Tor gefährlich sein.

Es gibt auch keine Möglichkeit zu wissen, wer die Knoten betreibt und welche Absichten sie haben. Ausgangsknoten können deine Daten lesen, abfangen oder ändern. Noch schlimmer ist, dass Betreiber von Ausgangsknoten mit bösartigen Absichten eine Verbindung mit deinem Netzwerk herstellen können, was es ihnen potenziell ermöglicht, deine Online-Aktivitäten auszuspionieren. Es gab auch Fälle, in denen Hacker (insbesondere einer, der als KAX17 bekannt wurde) schädliche Server in Eintritts-, Mittel- und Ausgangsknoten betrieben haben, um Tor-Benutzer zu deanonymisieren.

Aus diesen Gründen rate ich dringend dazu, den Tor Browser gemeinsam mit einem VPN zu verwenden. Vertrauenswürdige VPNs verwenden leistungsstarke Ende-zu-Ende-Verschlüsselung, um deine Daten zu schützen, während du Tor nutzt. Außerdem maskieren sie deine IP-Adresse mit einer IP-Adresse des Servers deiner Wahl. Dies verbirgt deine tatsächlichen Standort vor den Betreibern der Tor-Knoten.

Was kriminelle Aktivitäten, Drogen und verstörende Bilder und Videos betrifft: Diese wirst du nur finden, wenn du dies willst — und auch nur dann, wenn du genau weißt, wo du suchen musst. Während man das normale Internet als einen zusammenhängenden Kontinent mit verknüpften Seiten betrachten kann, ist das Deep Web eher wie eine Vielzahl von eigenständigen Inseln. Du wirst also nicht zufällig auf Inhalte stoßen, die du nicht sehen möchtest.

Wie man den Tor-Browser mit einem VPN nutzt

Ein hochsicheres VPN kann die Sicherheit beim Nutzen des Tor Browsers deutlich erhöhen. Es gibt 2 verschiedene Wege, wie du ein VPN mit Tor nutzen kannst. Jeder bietet unterschiedliche Sicherheitsvorteile:

Tor über VPN

Die sicherste Methode ist, sich mit deinem VPN zu verbinden, bevor du den Tor-Browser öffnest. Dies schützt deine Daten, während sie durch die Knotenpunkt geleitet werden. Am wichtigsten sind der Ein- und der Ausgangsknoten. Zudem verbirgt es deine echte IP-Adresse vor Tor und verhindert, dass dein Internetanbieter sieht, dass du den Tor Browser nutzt.

Diese Herangehensweise ist aber möglicherweise nicht so effektiv, wenn dein VPN nicht über wesentliche Sicherheitsfeatures verfügt. Ein Kill-Switch ist entscheidend, um Datenlecks zu bösartigen Ausgangsknoten im Falle eines Verbindungsabbruchs zu verhindern. Außerdem ist es wichtig, dass dein VPN keinerlei Protokollierung vornimmt, um die Aufzeichnung deine Tor-Aktivitäten zu verhindern.

VPN über Tor

Die zweite Methode wird in umgekehrter Reihenfolge durchgeführt – indem man sich mit Tor verbindet, bevor man das VPN nutzt. Diese Option ist etwas komplizierter, da sie erfordert, dass du dein VPN manuell für Tor konfigurierst. Die Methode bietet dir aber ebenfalls gute Sicherheit, indem sie den Traffic vor den Ausgangsknoten verbirgt.

Allerdings bringt die Nutzung von VPN über Tor einige Schwachstellen und Einschränkungen mit sich. Zum Beispiel kann dein Internetanbieter immer noch sehen, dass du Tor nutzt, und du wirst keine Onion-Seiten besuchen können. Ein VPN über Tor ermöglicht dir lediglich, normale Webseiten mit mehr Privatsphäre zu besuchen.

Damit dieser Ansatz effektiv ist, muss das genutzte VPN Tor-Unterstützung bieten und eine strikte „No Logs"-Politik verfolgen. Jedoch bieten aufgrund des relativ geringeren Sicherheitsniveaus, das diese Methode bietet, die meisten VPNs (einschließlich der hier erwähnten) keine Unterstützung für VPN über Tor an.

Zusätzliche Tipps für mehr Sicherheit bei der Tor-Nutzung

Obwohl Tor darauf ausgelegt ist, die Privatsphäre zu erhöhen, hat es seine Schwachstellen. Deshalb empfehle ich, die folgenden Vorsichtsmaßnahmen zu ergreifen, um maximale Sicherheit bei Nutzung des Tor Browsers zu gewährleisten.

- Lade Tor nur von seiner offiziellen Seite herunter. Es gab Fälle, in denen Hacker komplett gefälschte Tor-Spiegelseiten erstellt haben, die nach dem Download der Software das Gerät mit Malware infizierten. Deshalb wird geraten, Tor niemals von einer Drittwebsite herunterzuladen.

- Beschaffe dir Antivirus- und Antimalware-Software. Diese schützt deine Geräte vor Cyberbedrohungen. Vergiss auch nicht, regelmäßig Updates durchzuführen, um dich vor den neuesten Hacks und Viren zu schützen.

- Nutze ein auf Sicherheit ausgerichtetes Betriebssystem. TAILS ist ein gutes Beispiel. Dies kann von einem Wechseldatenträger aus betrieben werden. So wird es Hackern schwerfallen, deinen Computer im Tor-Netzwerk zu identifizieren. Andere geeignete Betriebssysteme sind Qube, Whonix und ZeusGuard.

- Verwende eine seriöse Darknet-Suchmaschine. Es gibt einige Suchmaschinen, die auch Onion-Seiten listen. Diese kannst du nutzen, um Webseiten im Darknet zu finden und zu recherchieren, bevor du diese besuchst. Zu den seriösen Suchmaschinen gehören DuckDuckGo und Ahmia.

- Überprüfen jede Onion-URL, die aufrufst. Das Darknet ist voll mit gefälschten Klonseiten, die vor Cyberbedrohungen nur so strotzen. Nutze keine URLs, die du aus den sozialen Medien oder Foren erhältst; eine seriöse Darknet-Suchmaschine hilft dir, echte Seiten zu finden. Du kannst vertrauenswürdige Seiten in einem verschlüsselten Notizbuch speichern (zum Beispiel Turtl). Tor bietet auch eine Lesezeichen-Funktion.

- Vermeiden HTTP-Seiten. Tor verschlüsselt diese Seiten nicht, da sie außerhalb seines Netzwerks liegen. Sofern du also nicht mit einem VPN verbunden bist, während du HTTP-Seiten aufrufst, sind deine persönlichen Daten exponiert, während sie den Ausgangsknoten desTor-Netzwerks passieren. HTTPS-Seiten, die eine Ende-zu-Ende-Verschlüsselung nutzen (via TLS oder SSL), sind allerdings sicher.

- Aktualisiere dein Gerät und deinen Browser. Die Nutzung der aktuellsten Software hilft dabei, Bugs und Schwachstellen zu verhindern, die deine Online-Sicherheit gefährden könnten.

- Deaktiviere die Standortverfolgung. Das Ausschalten jeglicher Standortverfolgungsfunktionen auf deinem Gerät trägt dazu bei, deine Identität verborgen zu halten.

- Deaktiviere JavaScript. Im Jahr 2013 fanden Hacker einen Weg, Nutzer zu verfolgen, indem sie über JavaScript auf deren Sitzungsdetails zugreifen konnten.

- Vermeide Plug-ins. Add-ons und Browsererweiterungen können zu Tracking durch Browser-Fingerprinting führen. Tor blockiert automatisch einige Plug-ins (wie Flash, RealPlayer und Quicktime), da diese in der Vergangenheit manipuliert wurden, um an die tatsächlichen IP-Adressen von Nutzern zu gelangen.

- Ändere nicht die Größe deines Tor-Fensters. Dies kann dazu führen, dass du mittels Browser-Fingerprinting verfolgt wirst.

- Decke deine Kamera und dein Mikrofon ab. Dies verhindert, dass Cyberkriminelle Aufnahmen von dir sammeln, falls sie dein Gerät kapern. Es mag übertrieben erscheinen, aber das Hacken von Kameras ist erschreckend einfach.

- Achte darauf, was du öffnest. Klicke nicht auf Pop-ups oder verdächtige Anfragen. Wenn du eine Datei aus dem Darknet heruntergeladen hast, dann deaktiviere das Internet, bevor du sie öffnest (um zu verhindern, dass deine echte IP-Adresse preisgegeben wird).

- Verwende Kryptowährung für Zahlungsvorgänge. Krypto bietet eine zusätzliche Schutzschicht an Anonymität und Sicherheit, wenn du Käufe im Darknet tätigst.

- Schließe alle Apps auf deinem Gerät (wie Banking- oder Streaming-Apps). So gibt es keine Chance, dass Dritt über diese Apps an deine persönlichen Informationen gelangen können.

Wie man den Tor Browser auf seinen Geräten installiert

Ich empfehle aus Sicherheitsgründen, den Tor Browser ausschließlich von seiner offiziellen Webseite zu herunterzuladen. Tor ist nicht für iOS verfügbar, aber man kann den Open-Source Onion Browser (betrieben durch Tor) im App Store finden.

Es spielt keine Rolle, welchen Server du wählst, da Tor deinen Traffic ohnehin umleitet. Die meisten VPNs werden dir den schnellsten Server für deinen Standort empfehlen.

Tor für Windows & Mac herunterladen

Die Installation von Tor unter Windows und Mac ist sehr ähnlich. Die Unterschiede liegen lediglich in der Bedienung des Betriebssystems. Die folgenden Schritte erläutern, wie man Tor unter Windows installiert.

- Lade Tor herunter. Geh auf die Download-Seite und wähle den passenden Installer.

Anschließend beginnt sofort der Download auf dein Gerät

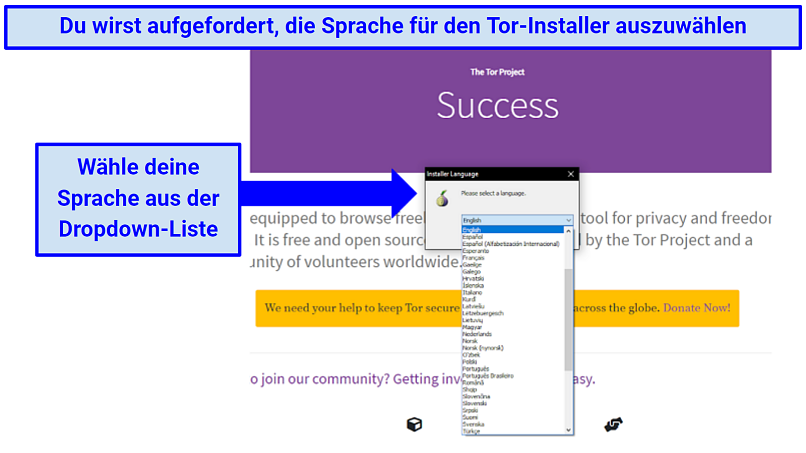

Anschließend beginnt sofort der Download auf dein Gerät - Öffne die Installationsdatei. Wähle eine Sprache und folge dem Installationsassistenten.

Die Sprachen sind in alphabetischer Reihenfolge aufgeführt

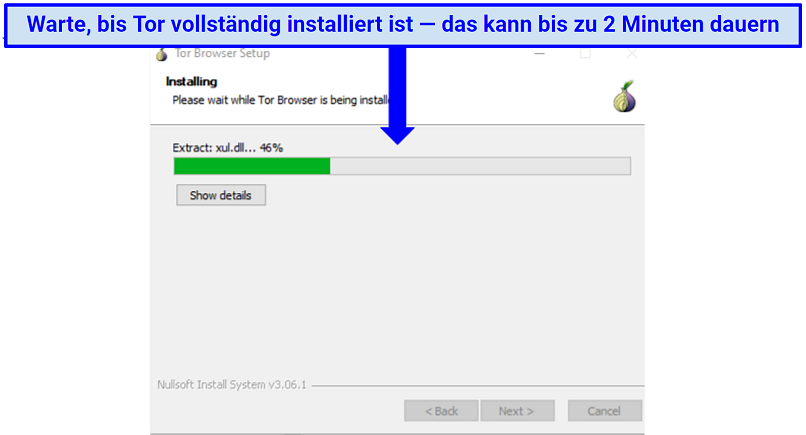

Die Sprachen sind in alphabetischer Reihenfolge aufgeführt - Schließe die Installation ab. Wenn du einen Mac verwendest, wird dich der Assistent anweisen, das Tor-Symbol in deinen Anwendungsordner zu ziehen.

Wenn die Installation abgeschlossen ist, aktiviere die Checkbox, um Tior auszuführen

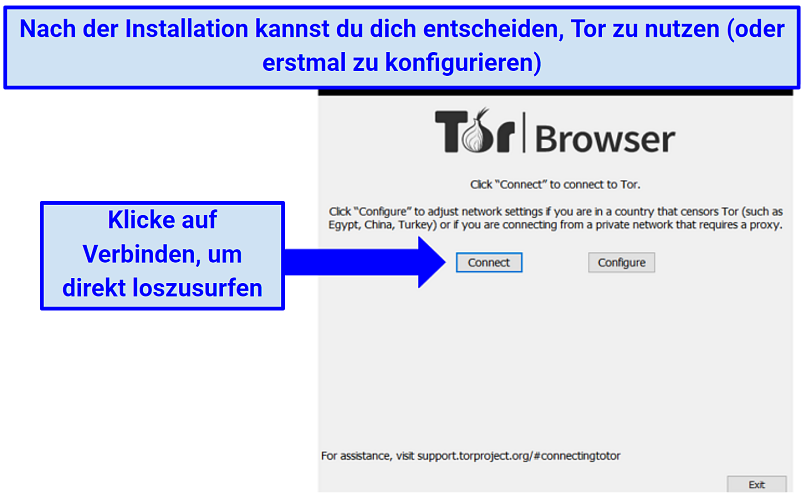

Wenn die Installation abgeschlossen ist, aktiviere die Checkbox, um Tior auszuführen - Konfiguriere und nutze Tor. Wenn du in einem restriktiven Netzwerk surfst, klicke auf Konfigurieren. Du wirst nun gefragt, ob Tor an deinem Standort gesperrt ist oder ob du einen Proxy verwendest. Anschließend wird dir erklärt, wie du sogenannte "Pluggable Transports" konfigurierst.

Wenn du einen Proxy verwendest, musst du den Proxytyp, die IP-Adresse und den Port eingeben

Wenn du einen Proxy verwendest, musst du den Proxytyp, die IP-Adresse und den Port eingeben

Tor auf Android herunterladen

- Besuche die offizielle Tor-Seite. Navigiere auf deinem Android-Gerät zur offiziellen Tor-Seite. Öffne die Download-Seite und klicke auf Download für Android.

- Folge den Anweisungen zur Installation. Klicke auf Gehe zu Google Play, dann auf Installieren, um die App auf dein Gerät herunterzuladen.

- Verbinde dich mit Tor. Jetzt kannst du mit The Onion Router sicher surfen.

Tor auf Linux herunterladen

- Lade den Tor Starter herunter. Navigiere zur Tor-Downloadseite auf FlatHub und lade den Starter für Linux herunter.

- Installiere die Datei. Öffne den Download-Ordner (oder den Ort, an dem du den Tor Launcher gespeichert hast) und öffne die Datei.

- Konfiguriere und nutze Tor. Klicke auf Starten ("Launch”) um Tor zu starten, dann auf Verbinden ("Connect”) oder Konfigurieren ("Configure”). Wenn du von einem Netzwerk aus surfst, in dem Tor blockiert wird, wähle Konfigurieren ("Configure”). Du wirst nun gefragt, ob Tor an deinem Standort geblockt wird oder ob du einen Proxy verwendest. Anschließend wird dir erklärt, wie du sogenannte „Pluggable Transports" konfigurierst. Sollte Tor nicht blockiert werden, kannst du sofort auf Verbinden ("Connect”) klicken, um mit dem Surfen zu beginnen.

Häufig gestellte Fragen zur sicheren Nutzung von Tor

Ist Tor illegal?

In den meisten Ländern nicht, solange es nicht für illegale Aktivitäten verwendet wird. Obwohl Tor an den meisten Orten nicht verboten ist, kann es für den Zugriff auf das Darknet genutzt werden (welches rechtswidrige Inhalte wie Drogen, Waffen und verstörende Pornografie bereithält).

Allerdings ist der Browser in Ländern wie Russland, China, den VAE, der Türkei, dem Iran und Belarus illegal und wird blockiert. Obwohl einige gute VPNs mit der erforderlichen Sicherheitsfunktionen ausgestattet sind, die es ihnen ermöglichen, selbst starke Firewalls zu überwinden und auch in Ländern mit strenger Zensur Zugang zu Tor zu erlangen, dulden wir bei vpnMentor keinerlei illegale Aktivitäten.

Zudem können Tor Bridges theoretisch genutzt werden, um Zensur zu umgehen. Dabei handelt es sich um Relais- (oder Mittel-)Knoten, die nicht im Verzeichnis von Tor aufgeführt sind, sodass es für staatliche Behörden schwieriger ist, sie zu identifizieren und zu blockieren. Ich kann die Nutzung dieser Bridges ohne den Schutz eines VPNs nicht empfehlen, da sie wie jeder andere Knoten auch von Freiwilligen betrieben werden. Man kann nie wissen, ob der Nutzer hinter der Bridge böswillige Absichten hat.

Ist es sicher, Tor herunterzuladen?

Ja, der Tor Browser kann sicher heruntergeladen werden. Allerdings kannst du die Nutzung des Browsers nicht gänzlich verbergen. Dein Internetanbieter kann sehen, dass du über Tor Seiten aufrufst. Daher wird empfohlen, Tor herunterzuladen und zu nutzen, während du mit einem VPN verbunden bist, um mehr Privatsphäre zu gewährleisten.

Zudem sollte man Tor niemals von einer Drittanbieterseite herunterladen. Es gibt viele Fake-Seiten mit gefährlichen Links, die dein Gerät und deine Daten gefährden könnten. Verwende also immer die offizielle Tor-Webseite.

Kann Tor zurückverfolgt oder gehackt werden?

Es ist schwierig, aber es ist möglich. Um deine Sicherheit zu gewährleisten, solltest du zusätzliche Vorsichtsmaßnahmen wie die Nutzung eines VPNs ergreifen, während du Tor nutzt.

Hacker haben es in der Vergangenheit geschafft, das Netzwerk zu kompromittieren, um das Surfverhalten von Nutzern auszuspionieren oder sogar die Kontrolle über deren Geräte zu erlangen. Dies tun sie, indem sie selbst Tor-Knoten einrichten, welche den Datenverkehr abfangen und Malware auf die Geräte der Nutzer einschleusen können.

Die Verwendung eines VPNs mit einem Malware-Blocker kann dir helfen, dich zu schützen. Ein guter Blocker scannt alle eingehenden Daten auf Malware und andere verdächtige Dinge und blockiert diese, bevor sie dein Gerät erreichen. Das bedeutet, selbst wenn ein Hacker es schafft, einen Tor-Knoten zu kompromittieren, wird ein VPN dich dennoch schützen.

Was ist der Unterschied zwischen dem Deep Web und dem Darknet?

Das Deep Web bezieht sich auf jegliche Inhalte im Internet, die von Suchmaschinen nicht indexiert werden. Dazu gehören Online-Bankensysteme, private Unternehmensdatenbanken, soziale Medienprofile, nicht gelistete Seiten usw. Obwohl diese Inhalte nicht über eine Suchmaschine zugänglich sind, sind sie nicht an sich gefährlich und du kannst darauf mit einem normalen Browser zugreifen.

Das Darknet bezieht sich auf einen spezifischen Teil des Deep Webs, der absichtlich verborgen wird und nur mit Browsern wie Tor zugänglich ist. Obwohl nicht alle Inhalte im Darknet illegal oder gefährlich sind, wird es im Allgemeinen als zweifelhafter Raum angesehen, den man mit Vorsicht betreten sollte. Deshalb wird empfohlen, ein VPN beim besuch des Darknets zu nutzen.

Ist Tor ein VPN?

Tor und VPNs bieten beide zusätzliche Online-Privatsphäre, aber sie sind nicht dasselbe. Tor ist eine kostenlose Open-Source-Software, die es dir ermöglicht, anonym im Internet zu surfen, indem dein Datenverkehr verschlüsselt und durch eine Reihe von Knoten oder Relais geleitet wird, was es schwierig macht, deine Online-Aktivitäten zu verfolgen. Ein VPN verschlüsselt deinen Internetverkehr, um deine Daten zu verbergen, und leitet ihn über einen eigenen Remote-Server, sodass es scheint, als würdest du von einem anderen Standort aus auf das Internet zugreifen.

Gibt es Alternativen zu Tor und dem Onion-Netzwerk?

Wenn du Bedenken hinsichtlich der potenziellen Risiken von Tor hast oder das Netzwerk langsam und unzuverlässig findest, gibt es andere Alternativen:

- I2P — dies ist ebenfalls ein anonymes Netzwerk. Wie Tor verwendet I2P eine Reihe von Knoten, um den Internetverkehr zu leiten. Dies ermöglicht es dir, anonym im Internet zu surfen und zu kommunizieren. Im Gegensatz zu Tor erlaubt I2P jedoch auch anonymes Filesharing und Messaging und ist somit ein umfassenderes Datenschutz-Tool.

- Freenet — ein dezentrales anonymes Netzwerk. Es funktioniert, indem Daten über ein Netzwerk von Computern verteilt werden, was es fast unmöglich macht, den Ursprung einer Datei oder Nachricht zurückzuverfolgen. Obwohl es nicht so benutzerfreundlich wie andere Optionen ist, ist es ein mächtiges Werkzeug für die Verbesserung der Privatsphäre.

- GNUnet — dies ist ein dezentraler Netzwerkprotokoll-Stack. Er bietet Funktionen wie Verschlüsselung und Ressourcenzuweisung und ist frei nutzbar und modifizierbar. GNUnet ist für Windows, Mac OS X, GNU/Linux und Solaris verfügbar. Wie Tor hat es aber noch seine Schwachstellen, wenn es um die Absichten der Nutzer hinter jedem Knoten geht.

Tor jetzt sicher nutzen

Obwohl The Onion Router dir ein anständiges Maß an Privatsphäre bietet, bist du trotzdem noch gefährdet, wenn du das Darknet damit betrittst. Um dich vor den verschiedenen Cyberbedrohungen zu schützen, empfehle ich dringend, ein VPN zusammen mit dem Tor Browser zu nutzen. Dies stellt sicher, dass dein Datenverkehr von Anfang bis Ende verschlüsselt ist. Zudem verbirgt es deine Tor-Aktivität und deine IP vor Dritten, die versuchen könnten, diese Daten auszuspionieren.

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!