Airbnbs sind für Black-Hat-Hacker ein gefundenes Fressen

Reisen ist toll und macht Spaß. Buchst Du Deine Unterkünfte via Airbnb, ist das möglicherweise nicht nur günstiger, sondern Du kommst auch näher an Land und Leute. Interessant ist heutzutage, dass während der Vorstellung der Unterkunft oder der Hausregeln auch ziemlich am Anfang das Passwort für das hauseigene WLAN kommuniziert wird. Es ist in modernen Zeiten eben so, dass für viele Leute eine WLAN-Verbindung oder Wi-Fi zu einer Unterkunft dazugehört.

Die Sache mit dem WLAN ist auch völlig in Ordnung. Die einen wollen Bilder auf sozialen Medien teilen, die anderen mit Freunden und Familie via WhatsApp, Telegram, Skype und Konsorten in Verbindung bleiben. Daran gibt es nichts auszusetzen, das ist einfach unsere digitale Zeit.

Hinweis: Das Hacken von WLANs ist illegal. Das stört Cyberkriminelle allerdings nicht. In diesem Beitrag weise ich darauf hin, dass selbst ohne großartiges oder gar kein Hacken jede Menge Daten zugänglich sind. Nimm diesen Artikel als Anregung, um Deine eigene Security zu überprüfen und zu verbessern.

WLAN-Sicherheit oder Wi-Fi Security ist bedenklich

Hast Du Dir auf Reisen schon mal Gedanken darüber gemacht, wer sich mit Dir das WLAN oder die Wi-Fi-Verbindung teilt? Ich will den Betreibern von Airbnb-Unterkünften natürlich nicht unterstellen, dass sie eine Community bestehend aus Black-Hat-Hackern sind. Das Wi-Fi-Passwort der jeweiligen Unterkünfte oder Hostels geht aber durch etliche Hände und so wie ich die Sache gesehen habe, werden sie nicht regelmäßig geändert.

Bietest Du ein Zimmer via Airbnb an? Die Sache mit der Security gilt nämlich auch für die andere Seite, also den Gastgeber. In eigentlich allen Fällen teilen die Gastgeber ihre eigene WLAN-Verbindung mit den Gästen und lassen eigentlich jeden in das eigene Netzwerk.

Es gibt natürlich die Sache mit der sogenannten Client Isolation. Sie nützt aber nur bedingt und ich gehe später noch darauf ein.

Zugang zur Netzwerk-Hardware in Airbnb-Unterkünften ist oft sehr einfach

Ich habe einige Fälle gesehen, bei denen das Netzwerk nicht einmal verschlüsselt war. Bei den meisten wurde sehr wohl verschlüsselt, was die Sache aber nicht viel besser macht. In etlichen Fällen war der Zugang zur Netzwerk-Hardware sehr einfach. Das gilt sowohl physisch als auch Zugriff auf die Geräte selbst.

Fangen wir mit dem Zugriff auf den Router oder das Gateway an. Wer technisch ein bisschen fit ist, der bekommt sehr schnell die zugewiesene IP-Adresse und vor allen Dingen das Gateway oder die IP-Adresse des Routers heraus.

Eigentlich alle Home-Router lassen sich via Browser steuern. Tippst Du nun die IP-Adresse des Routers in die Browser-Zeile ein, dann bekommst Du in der Regel sehr schnell die Marke angezeigt. Nun musst Du nur noch suchen, was die Standard-Zugangsdaten sind und Du bist in vielen Fällen Herr des Routers und somit des Netzwerks. Oft haben auch einfach die Standard-Anmeldedaten wie zum Beispiel admin / admin oder admin / password funktioniert. War das nicht der Fall, dann stehen die Passwörter oftmals auf der Unterseite oder Hinterseite des Routers.

Das Problem an dieser Stelle ist nun, dass ich das Gateway ersetzen könnte. Ich würde zum Beispiel einen Raspberry Pi so präparieren, dass sämtlicher Traffic durch mein Gerät fließt. Betreibe ich noch einen eigenen DNS-Server auf dem Gerät, dann könnte ich Seiten erschaffen, die Gmail oder Facebook sehr ähnlich sehen. Damit es keinen Konflikt mit Zertifikaten gibt, wären meine eigenen Seiten nicht via https verschlüsselt. Wie viele Leute sehen genau hin, wenn Sie Name und Passwort eingeben? Habe ich die Passwörter abgegriffen, leite ich die Anwender dann auf die echten Seiten um. Jede Mac-Adresse wird pro Website nur einmal auf die falsche Fährte geführt. Der besitzer des WLANs würde nie wieder etwas merken. Zugegeben sind solche Szenarien nicht ganz einfach umzusetzen, aber möglich. Verstecke ich auf diese Weise einen Raspberry Pi Zero W irgendwo, greife ich solange Passwörter ab, bis das Gerät entdeckt wird oder sich das WLAN-Passwort ändert.

Oftmals noch einfacher als einfach

Noch einfacher ist die Sache, wenn Du so etwas hinter Deinem Bett findest.

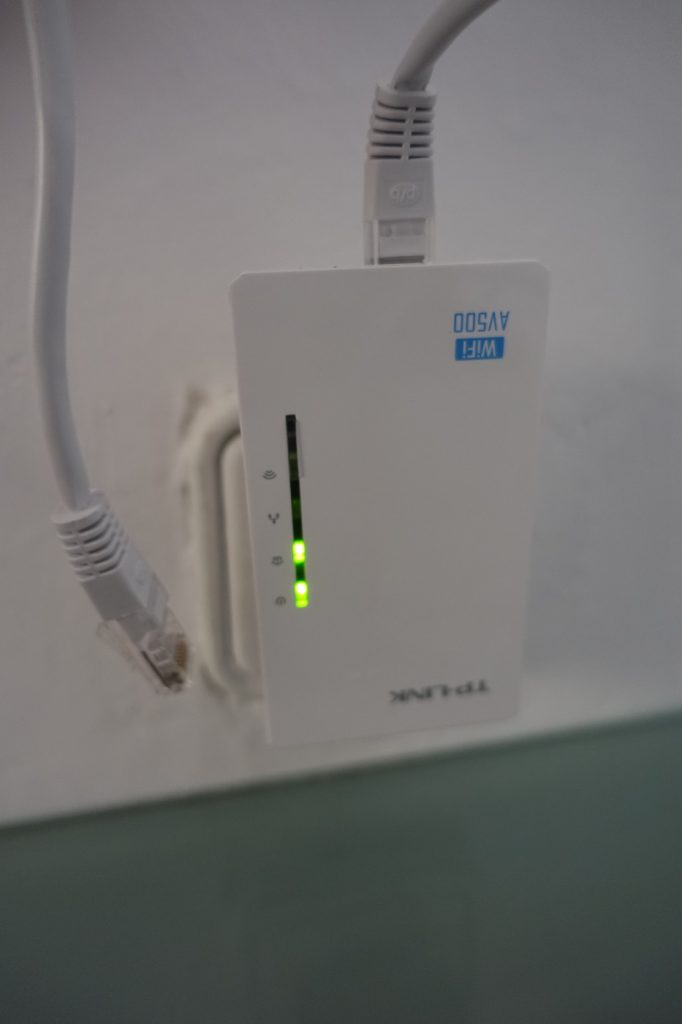

Ein Powerline WLAN hinterm Bett

Ein Powerline WLAN hinterm Bett

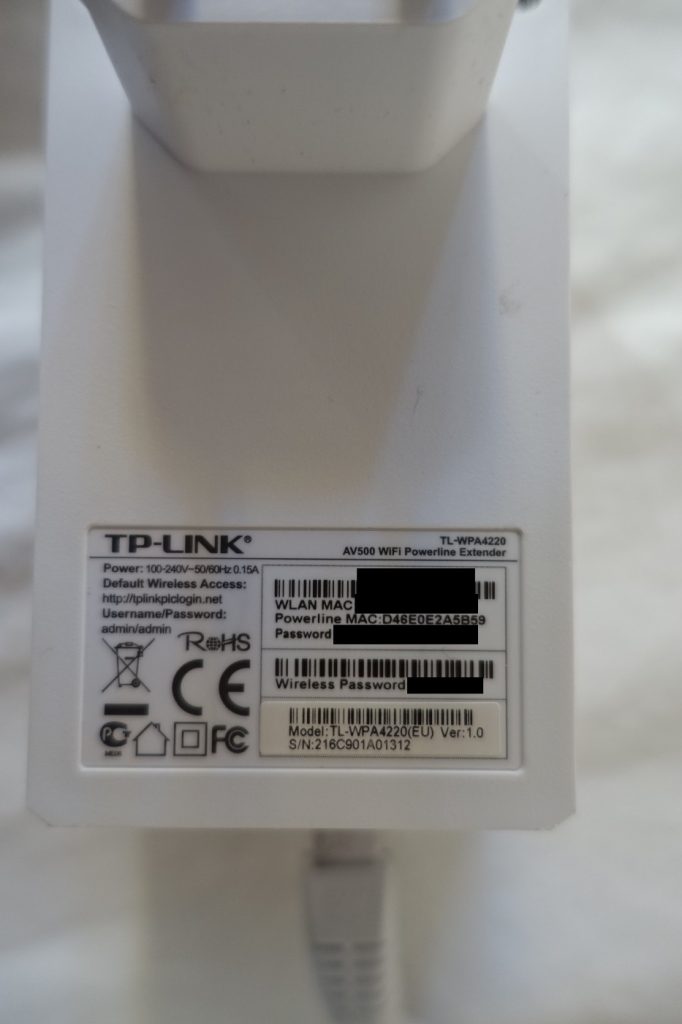

Die WLAN-Verbindung in dieser Airbnb-Unterkunft mit mehreren Zimmern hat nicht in jedes Zimmer gereicht. Also haben sich die Betreiber mit Powerline-Adaptern geholfen und sie hinter dem Bett versteckt. Das ist toll, weil damit das WLAN-Signal in der entsprechenden Airbnb-Unterkunft sehr stark war. Freundlicherweise haben die Betreiber Powerline-Adapter mit Ethernet-Anschluss genommen. Das würde es mir noch einfacher machen, einen speziell präparierten Raspberry Pi dort zu verstecken. Ausgezeichnet ist auch, dass die Passwörter auf des Powerline-Adapters nicht geändert wurden. Die sind zwar nicht einfach zu erraten, stehen allerdings hinten drauf – wie eben bei vielen anderen Heim-Routern auch.

So einfach kommst Du an alle relevanten Passwörter

So einfach kommst Du an alle relevanten Passwörter

Nun habe ich sogar zwei Möglichkeiten. Ich kann den Router selbst umleiten und auch den Powerline-Adapter. Selbst wenn der Router neu konfiguriert wird, behalte ich die Oberhand über den anderen Access Point. Damit habe ich nicht mehr den gesamten Traffic unter Kontrolle, allerdings einen Teil davon. Ich vermute, dass ein dort versteckt platzierter Raspberry Pi nicht so leicht entdeckt würde. Vielleicht noch in eine schöne Box daneben ankleben und niemand würde nachfragen, was denn das genau ist – solange das WLAN mehr oder weniger funktioniert.

Bus mit WLAN

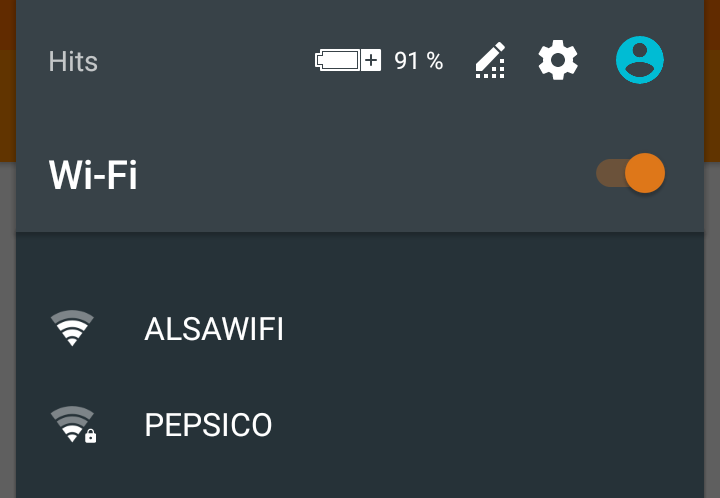

Dass mir heutzutage sogar bei längeren Busfahreten WLAN angeboten wird, ist großartig. Unverschlüsselte WLANs sind jedoch nicht so toll - selbst wenn Client Isolation aktiviert ist:

ALSA Bus in Spanie mit WLAN - unverschlüsselt

ALSA Bus in Spanie mit WLAN - unverschlüsselt

Sprechen wir kurz über Client Isolation. In manchen öffentlichen Netzwerken, wie auch beim ICE (WiFionICE), ist Client Isolation aktiviert. Damit können die Gerät zwar mit dem Router, aber nicht untereinander kommunizieren. Ich kann aber weiterhin sniffen, was durch die Luft fliegt und das ist in diesem Fall unverschlüsselt. Das ist großartig. Mit den richtigen Tools hätte ich ganze 4 Stunden mitschnüffeln können, was Leute so über den Äther schicken.

Das hört sich komplexer an, als es ist. Es gibt kostenfreie Tools und Programme, mit denen sich so etwas bewerkstelligen lässt. Linux-Fans wissen an dieser Stelle natürlich, wovon ich spreche.

Aus Sicht des Service ist das Angebot Klasse, aus der Perspektive der Security nicht ganz so toll.

Was die Leute alles teilen …

Ich melde mich gerne mit einer virtuellen Maschine in eben beschriebenen Netzwerken an und sehe einfach nach, auf was ich ohne Hacken Zugriff hätte. Das ist echt spannend, wie viele Freigaben Du in einem größeren Airbnb findest.

In diesem Fall muss ich weder Ahnung von Technik noch vom Hacken haben. Ich melde mich einfach an und habe Zugriff auf diverse Freigaben. Spannend, auf was man alles Zugriff hätte und dafür muss ich noch nicht einmal illegale Tool einsetzen.

Urlaubsfotos, Tabellenkalkulationen, Dokumente, PDF-Dateien, Musik, Videos und so weiter. In Heim-Netzwerken ist es bequem, Sachen freizugeben. Doof ist halt nur, wenn man das gleiche Netzwerk mit vielen anderen Personen teilt. Auch an dieser Stelle mal kurz nachdenken!

Mit VPN schützen

Benutzt Du ein öffentliches WLAN oder Wi-Fi-Verbindungen in Airbnb-Unterkünften, dann ist ein VPN (Virtual Private Network) eigentlich Pflicht. Damit schottest Du Dein Geräte oder Deine Verbindungen entsprechend vom restlichen Netzwerk ab. Angriffe aus dem gleichen Netzwerk sind eigentlich nicht mehr möglich. Das ist dann der Fall, wenn sämtlicher Traffic, auch DNS, über das VPN abgewickelt wird.

Ich habe auf Reisen immer mindestens zwei Geräte dabei. Das sind ein Smartphone und ein Notebook. Deswegen ist es für mich wichtig, einen VPN-Anbieter zu haben, der mehrere Geräte gleichzeitig zulässt.

Weiterhin lege ich natürlich Wert darauf, dass der VPN-Anbieter einen sogenannten Kill-Swtich oder Notausschalter bereitstellt. Sollte die Verbindung zum VPN aus irgendwelchen Gründen unterbrochen werden, wird sofort sämtlicher Traffic eingestellt. Auf diese Weise kann mein Gerät auch ungewollt keine Informationen preisgeben.

Als Gastgeber geschützt sein

Bist Du Gastgeber einer Airbnb-Unterkunft, dann gelten die Security-Hinweise natürlich ebenfalls. Du hast allerdings ein paar mehr Optionen.

Teilst Du die WLAN-Verbindung mit Deinen Gästen, dann ist auch für Dich ein VPN Pflicht. Du kannst unmöglich wissen, wen Du Dir ins Netzwerk holst.

Diverse Heim-Router bieten heutzutage die schon erwähnte Client Isolation an. Das hilft aber nur bedingt. Bei unverschlüsselten oder mit WEP verschlüsselten Netzwerken lässt sich immer noch mitschnüffeln, was durch die Luft geht. Bei WPA und WPA2 ist es etwas komplexer, aber auch möglich. Die technischen Details zum Handshake und so weiter würden nun den Rahmen des Beitrags sprengen. Glaub mir einfach, dass es möglich ist.

Der Nachteil als Betreiber des Airbnbs ist bei aktivierter Client Isolation aber, dass Deine Geräte untereinander nicht mehr kommunizieren können. Ein WLAN-Drucker, ein kleiner Server für Daten? Nicht mehr erreichbar.

Zwei komplett getrennte Anschlüsse ist die absolut sicherste Methode. Zwei Internet-Anschlüsse zu bestellen, würde Dich am besten schützen. Ein Anschluss ist für Dich und der andere für die Gäste. Du solltest in so einem Fall auch die Standard-Passwörter im Gast-System ändern, um sie bestmöglich zu schützen.

Abschließende Hinweise

Ich habe keinen einzigen Zugang gehackt oder auch Passwörter abgegriffen. Ich habe einfach ein bisschen probiert und die Betreiber auf die Probleme hingewiesen sowie erklärt, was sie besser machen können.

Konfrontiert man die Betreiber oder Besitzer der jeweiligen WLANs mit den Tatsachen, sieht man immer die gleichen ungläubigen Gesichter.

Zusammengefasst sind das die besten VPNs 2026...

Mit diesen VPNs schützt Du Dich ausreichend in öffentlichen WLANs, WI-Fi-Verbindungen in Airbnb-Unterkünften sowie Hotels, Pensionen und so weiter.

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!