Ein Cybersicherheits-Leitfaden für Firmen in 2025

Cybersecurity-Bedrohungen nehmen jeden Tag zu. Fast jeden Tag gibt es Nachrichten, dass es wieder einen Einbruch oder einen Datensicherheitsverletzung gegeben hat. Unternehmen von kleinen und mittelständischen Betrieben wissen, dass Cybersecurity sehr wichtig ist und dass sie die Probleme damit nicht auf die leichte Schulter nehmen dürfen. Das Schwierige an der Sache ist, einen Anfang zu finden.

Cybersecurity kann sehr kompliziert erscheinen und viele fühlen sich mit dem Thema überfordert. Nicht jeder Manager oder Besitzer eines kleinen Unternehmens bringt genug technisches Wissen mit, um die Sache anzugehen. Die ganzen Fachbegriffe und teils widersprüchlichen Informationen können dazu führen, dass uns das Thema eher abschreckt. Das gilt auch für Leute, die Security ansonsten sehr ernst nehmen.

Wir haben den nachfolgenden Leitfaden genau für diesen Zweck zusammengestellt. Bist Du ein beschäftigter Manager und Dein Terminplan ist mit dem Tagesgeschäft ausreichend gefüllt, dann hast Du sicherlich keine Zeit, ein Experte in Sachen Cybersecurity oder Cybersicherheit zu werden. Liest Du Dir allerdings unseren Leitfaden durch und arbeitest mit einem Team zusammen, um die hier erwähnten Sicherheitsmaßnahmen umzusetzen, wirst Du nachts sicherlich besser schlafen. Mit Team ist nicht nur interne Belegschaft gemeint. Es kann sich dabei auch um Zulieferer von Computer Hardware, Software und Netzwerk-Infrastruktur handeln. Das Business abzusichern ist weniger kompliziert als es scheint. Mit etwas Geduld und ein bisschen Unterstützung kannst Du erstklassige Security-Maßnahmen implementieren. Das gilt auch für noch so kleine Firmen.

1. Die Schwachstellen erfassen

Der erste Schritt, um Dich vor Cybersecurity-Bedrohungen zu schützen, ist die Schwachstellen zu erkennen. Kennst Du die Schwächen in Deiner Infrastruktur nicht, wie willst Du sie dann ausmerzen? Weißt Du nicht, was für Daten die Firma speichert, wie willst Du sie ausreichend schützen?

Fange am besten damit an, die “Kronjuwelen” der Daten in Deiner Firma zu identifizieren. Was sind die wichtigsten Daten, die es in Deinem Unternehmen gibt?

An dieser Stelle gibt es sehr viele Möglichkeiten. Vielleicht handelt es sich um geistiges Eigentum oder um Details zu Kunden. Möglich sind auch Inventar, finanzielle Informationen und so weiter. Wo werden all die eben genannten Daten gespeichert? Sobald die Fragen beantwortet sind, kannst Du Dir über die Risiken Gedanken machen, die eine potenzielle Bedrohung für die Daten darstellen.

Bilde umsichtig alle Prozesse ab, mit denen Du und Deine Mitarbeiter auf die Daten zugreifen. Damit sind sammeln, speichern und löschen der Daten gemeint. Überlege Dir, welche Wege die Daten zurücklegen und wo sich potenzielle Lecks befinden, durch die Daten gestohlen werden könnten. Mache Dir außerdem Gedanken, welche Konsequenzen ein Cybersecurity-Einbruch für Dein Unternehmen, Deine Mitarbeiter, Deine Kunden und Deine Partner haben könnte. Hast Du die notwendigen Informationen gesammelt, kannst Du vorbeugende Maßnahmen treffen.

2. Schütze Computer und andere Geräte

Deine Computer und anderen Geräte sind Portale, durch die die Daten laufen und die Dein Business am Leben halten. Weil die Geräte mit dem Internet und dem lokalen Netzwerk verbunden sind, sind sie potenzielle Angriffspunkte. Nachfolgend findest Du unseren Leitfaden, um die Security oder Sicherheit für sämtliche Computersysteme Deiner Firma zu verbessern.

A. Aktualisiere die Software

Der allererste Schritt und möglicherweise der einfachste ist, die Software auf dem aktuellen Stand zu halten, die in Deinem Unternehmen verwendet und benötigt wird. Auf diese Weise sind die Systeme weniger anfällig für Angriffe. Böswillige Hacker verbringen viel Zeit damit, Fehler in populärer Software zu finden. Durch gefundene Schwachstellen dringen Sie in Dein System ein. Gründe für Hacks gibt es viele. Die einen wollen Geld machen, die anderen sind politisch motiviert und einige tun es, weil sie können. Ein Einbruch kann Deiner Firma unvorhersehbaren Schaden zufügen. Cyberkriminelle könnten die Kreditkartennummern von Kunden, Computer-Passwörter und so weiter stehlen. Sollte sich so ein Vorfall ereignen, könnte Deine Firma in ernsthafte Schwierigkeiten geraten.

Microsoft und andere Software-Firmen sind immer bemüht, eventuelle Schwachstellen in den Programmen zu finden und zu stopfen. Wird eine Sicherheitslücke gefunden, gibt es in der Regel ein Update. Stelle sicher, dass Du die Updates sofort nach Erscheinen herunterlädst. Das ist meist so einfach und man muss sich ehrlich fragen, warum manche Firmen so stiefmütterlich mit der Sache umgehen.

Eine Ransomware mit Namen “WannaCry” hat im Jahre 2017 tausende Opfer befallen. Darunter befanden sich auch Unternehmen wie FedEx und Großbritanniens NHS (National Health Service). Wir gehen auf das Thema Ransomware später genauer ein. Vor dem Angriff hat Microsoft bereits einen Patch veröffentlicht. Anders gesagt ist das ein Software-Update, das die verwendete Sicherheitslücke behoben und somit das Problem aus der Welt geschaffen hätte. Viele Administratoren haben das Update aber nicht rechtzeitig installiert und deswegen konnte der Angriff die bekannten Ausmaße annehmen. Zum Glück wurde der Angriff gestoppt, aber das ist nicht immer der Fall. Damit Du oder Deine Firma nicht das nächste Opfer des Angriffs werden, solltest Du die eingesetzte Software immer auf dem neuesten Stand halten.

Wie fange ich an?

- Werden Deine Systeme von einem Administrator verwaltet, dann stelle sicher, dass sie sich um die Updates kümmern und sie entsprechend einspielen, sobald sie verfügbar werden.

- Hast Du eine kleine Firma und kümmerst Dich selbst um die Computer, dann aktiviere auf jeden Fall die automatischen Updates für Windows. Nachdem Du ein System aktualisierst, starte es neu.

B. Schutz vor Viren

Viren sind schädliche Programme, die Deinen Computer ohne Vorwarnung infizieren. Viren können allerlei Dinge anstellen. In der Regel verschaffen Sie sich aber Zugriff auf Deine Daten und löschen oder ändern sie. Solche Computerviren können sich schnell verbreiten und schicken sich selbst an die Kontakte in Deinem Computer. Sobald sich ein Computer in Deiner Firma mit einem Virus infiziert, könnte sich die schädliche Software oder Malware schnell verbreiten. Das führt möglicherweise zu großen Datenverlusten. Kommunizierst Du mit Kunden via E-Mail, wie die meisten von uns das eben so tun, dann ist das Risiko groß, dass Du die Kommunikationspartner ebenfalls infizierst.

Malware und Ransomware sind die beiden gefährlichsten Viren-Typen, die sich derzeit in freier Wildbahn befinden. Zwischen Malware und Ransomware gibt es einige Unterschiede. Malware steht für „Malicious Software“. Sie funktioniert, indem unvorsichtige Anwender dazu verleitet werden, bestimmte Software herunterzuladen. Auf diese Weise verschafft sich der Angreifer Zugriff auf Deinen Computer. Malware kann überwachen, auf was Du auf Deinem Computer zugreifst, sensible Informationen stehlen oder sich via Spam-E-Mails verbreiten.

Ransomware ist ein bestimmter Typ an Malware. Sie sperrt Deinen Computer und Du kannst auf wichtige Dateien erst dann wieder zugreifen, wenn Du das geforderte Lösegeld bezahlst. Ransomware verschlüsselt Deine Dateien mit einem sogenannten Private Key (privater Schlüssel), den nur der Ersteller des Schadcodes hat. Der Angriff mit dem bereits erwähnten WannaCry war eine solche Ransomware. Zahlst Du das Lösegeld, hilft das aber nicht unbedingt. Garantie gibt es keine, dass die böswilligen Hacker Deine Dateien auch wieder entschlüsseln.

Mit ein paar einfachen Schritten kannst Du verhindern, dass sich Dein Computer mit einem Virus infiziert. Installiere zunächst auf allen Computern im Büro eine Antiviren-Software. Die Antiviren-Software scannt alle eingehenden E-Mails und auch Dateien, die sich bereits auf dem Computer befinden. Findet der Scanner Viren, löscht er die entsprechenden Dateien oder steckt sie in eine Quarantäne. Cyberkriminelle entwickeln ständig neue Viren. Deswegen solltest Du sicherstellen, dass sich die Software auf dem neuesten Stand befindet. Die besten Software-Anbieter stellen eine Funktion zur Verfügung, mit denen sich die Updates automatisieren lassen. Weiterhin ist eine Sensibilisierung der Mitarbeiter notwendig. Sie sollen keine verdächtigen Dateien öffnen und E-Mail-Anhänge im Zweifel löschen, die aus nicht vertrauenswürdigen Quellen stammen.

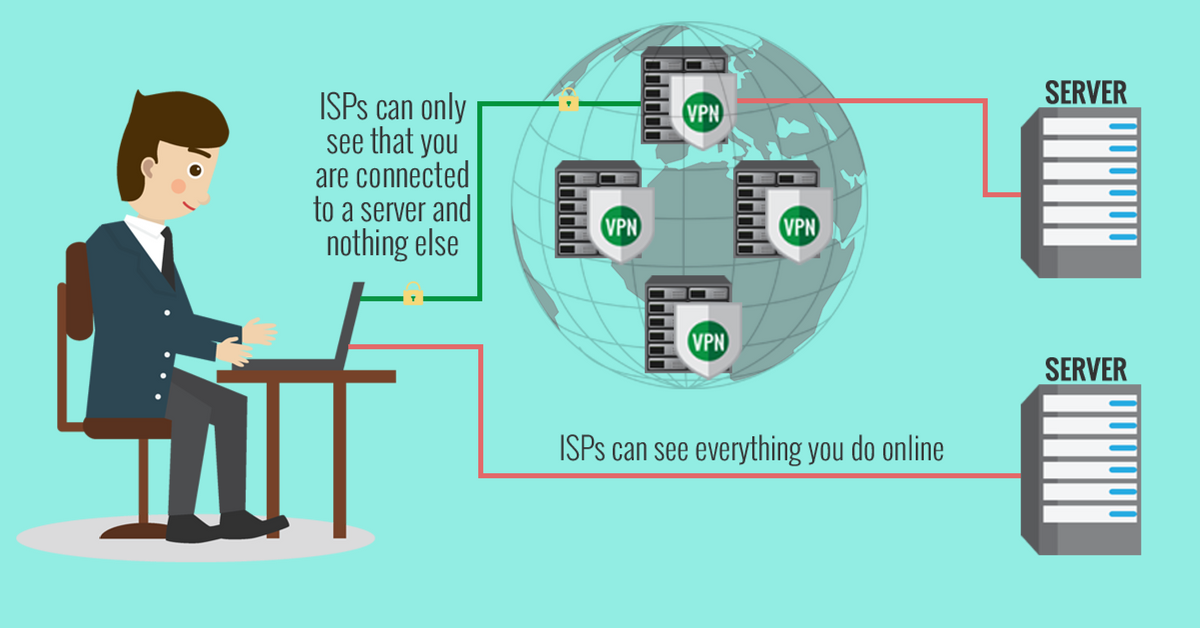

Verwendest Du ein VPN, um auf das Internet zuzugreifen, sorgt das für zusätzliche Sicherheit. Mit einem VPN kannst Du das Internet anonym benutzen. Außerdem werden alle Daten verschlüsselt und deswegen ist es für böswillige Hacker schwierig, Deinen Computer zu verfolgen. Gute VPN-Anbieter lösen eine Security-Warnung aus, wenn Du verdächtige URLs öffnen möchtest.

Bist Du bereits das Opfer eines Ransomware-Angriffs, ist die Hoffnung dennoch nicht verloren. Die nachfolgende Schritt-für-Schritt-Anleitung hilft, einen Angriff abzuwehren.

Wie fange ich an?

- Halte Deine Antiviren-Software auf dem aktuellen Stand. Hast Du noch keine im Einsatz, installiere umgehend eine.

- Schule Deine Angestellten, keine verdächtigen Anhänge zu öffnen.

- Greife auf das Internet über ein VPN zu.

- Informiere Dich weiter, wie Du einen Angriff mit Ransomware vereiteln kannst. Das Wissen kann auf keinen Fall schaden.

C. Setze eine Firewall ein

Wie es bei den meisten Unternehmen heutzutage üblich ist, sind wahrscheinlich auch alle Deine Geräte zu jeder Zeit mit dem Internet via Breitband verbunden. Bei einer permanenten Internet-Verbindung ist die Wahrscheinlichkeit hoch, dass kriminelle Hacker Dein Computer-Netzwerk zumindest einmal gescannt haben. Das ist ganz normal und Cyberkriminelle scannen dauernd Netzwerke. Antworten Computer, die Schwachstellen haben, dann nutzen die böswilligen Hacker die Gelegenheit aus. Sie können sich möglicherweise Zugriff zu Deinem Netzwerk und zu individuellen Computern in diesem Netzwerk verschaffen.

Die Installation einer Firewall ist die beste Option, solche Art Angriffe zu unterbinden. Firewalls separieren Teile des Netzwerks voneinander und nur autorisierter Traffic wird in den geschützten Teil des Netzwerks durchgelassen. Hast Du ein kleines Unternehmen, grenzt eine Firewall Dein privates LAN (Local Area Network) vom Internet ab. Eine gute Firewall untersucht jedes Paket, das in das Netzwerk eindringt und stellt sicher, dass es erlaubt ist. Verdächtige Pakete werden ausgefiltert und verworfen. Damit böswillige Hacker keine individuellen Computer in Deinem Netzwerk aufs Korn nehmen können, verschleiert die Firewall die jeweilige Identität der einzelnen Computer.

Die Installation einer Firewall ist kompliziert und sollte von einem Profi vorgenommen werden. In so einem Fall ist Deine Aufgabe einfach. Du musst lediglich mit Deinem Systemadministrator sprechen und sicherstellen, dass Dein Netzwerk ausreichend geschützt ist.

Wie fange ich an?

- Sprich mit Deinem Systemadministrator und frage, ob Dein LAN durch eine Firewall geschützt ist. Ist das nicht der Fall, triff Vorkehrungen, dass eine installiert wird.

D. Spezielle Schutzmaßnahmen für Notebooks und andere Mobilgeräte

Weil sie portabel sind und deswegen das Büro verlassen können, sind Notebooks einem speziellen Security-Risiko ausgesetzt. Es sind begehrte Objekte von Dieben, die gestohlene Geräte weiterverkaufen. Die Mitarbeiter könnten auch unvorsichtig mit Firmengeräten umgehen, da sie bei Verlust oder Diebstahl einfach ersetzt werden. Allerdings ist der Verlust eines Notebooks vor allen Dingen für kleine Firmen ein hoher Kostenaufwand. Das ist aber noch nicht einmal das größte Problem. Die Notebooks von Angestellten enthalten oftmals sensible Informationen. Fallen die Geräte in falsche Hände, könnte das Deiner Firma empfindlich schaden. Je höher die Position des Mitarbeiters, desto delikater ist häufig der Verlust.

Es gibt ein paar Schutzmaßnahmen, mit denen Du und Deine Mitarbeiter den Diebstahl eines Notebooks verhindern und verheerende Konsequenzen abwehren können. Zunächst einmal ist da der physische Aspekt. Während eines Meetings oder einer Konferenz sollte der Mitarbeiter das Notebook niemals aus den Augen lassen. Weiterhin gehören Notebooks in das Handgepäck. Sie sollten das Gerät auch nie in einem Hotelzimmer oder in der Gepäckaufbewahrung am Flughafen lassen.

Böswillige Hacker können einfach auf die Daten eines Notebooks oder eines Mobilgeräts zugreifen, wenn sie sich nicht in einem sicheren Netzwerk befinden. Es gibt diverse Maßnahmen, die wir empfehlen, damit Deine Daten sicher sind. Ein sicheres Passwort ist ein Muss. Weiterhin solltest Du alle Daten vor einer Reise sichern und natürlich gehören sich die Daten verschlüsselt. Solche Vorsichtsmaßnahmen gelten vor allen Dingen für Notebooks. Wir gehen genauer in Sektion 3 “Schütze Deine Daten” darauf ein.

Es zahlt sich aus, wenn Du Dich darauf einstellst, dass eines Deiner Firmengeräte abhandenkommt und entsprechend dafür planst. Nutzt Du eine Cloud-Lösung, dann sieh Dir die MDM-Funktionen (Mobile Device Management) Deines Providers genauer an. Die meisten Cloud Computing Provider geben Dir die Möglichkeit, ein Konto von einem verlorengegangenen Gerät vollständig zu löschen.

Die ganzen Ratschläge hier gelten auch für die Smartphones im Unternehmen. Es gibt einige Maßnahmen, mit denen sich die Smartphones der Firma schützen lassen. Unser speziell für das iPhone erstellte Leitfaden gibt Dir weitere Informationen dazu. Es gibt diverse Security Apps, die wir empfehlen. Weiterhin kannst Du einige Einstellungen auf dem Smartphone vornehmen, die die Sicherheit ebenfalls verbessern.

Eine der besten Möglichkeiten, um Geräte zu schützen, ist die Installation eines VPN Services. Damit werden alle Daten verschlüsselt, die durch das Gerät laufen. Dabei ist es egal, ob wir an dieser Stelle von Notebooks, Smartphones, Amazons Alexa Service oder die PS4 im Büro sprechen. Letzteres gilt dann, wenn Du hin und wieder ein bisschen Spaß im Büro erlaubst. Möglicherweise musst Du nicht auf jedem Gerät einen VPN-Dienst installieren. Stattdessen könntest Du den Service auf dem Router des Büros laufen lassen. Auf diese Weise sind alle Geräte geschützt, die sich im Netzwerk des Büros befinden.

Weiterhin solltest Du eine Richtlinie festlegen, welche Geräte Mitarbeiter in die Arbeit mitbringen dürfen. Bei vielen Unternehmen ist das sogenannte BYOD sogar erwünscht. In diesem Fall bringen die Mitarbeiter eigene Notebooks und andere Geräte mit ins Büro und arbeiten damit. Das ist natürlich wesentlich günstiger als jeden Mitarbeiter entsprechend mit Hardware auszurüsten. Wir empfehlen, dass auf allen persönlichen Geräten, die für die Arbeit genutzt werden, Virenscanner installiert sind und regelmäßig Updates eingespielt werden.

Wie fange ich an?

- Bringe bei allen Firmengeräten wie Notebooks und Smartphones die Antivirenscanner auf den neuesten Stand und stelle sicher, dass die Updates für das Betriebssystem eingespielt sind.

- Erstelle eine Richtlinie für Geräte, die in der Arbeit genutzt werden dürfen und welche Security-Maßnahmen durchgeführt werden oder im Einsatz sein müssen.

- Sprich mit Deinem Cloud Computing Provider und frage nach, wie er Dir beim Management mobiler Geräte helfen kann.

3. Schütze Deine Daten

Es ist irrelevant, in welcher Branche Du tätig bist. Deine Daten sind mit hoher Wahrscheinlichkeit das Herzstück Deiner Firma. Ohne Kontaktinformationen der Kunden, ohne Dein Inventar, ohne Deine proprietären Daten und allem, was dazu gehört, kannst Du Dein Business nicht betreiben. Deine Daten können auf verschiedene Weise verlorengehen. Vielleicht wird Deine Hardware beschädigt, Cyberkriminelle brechen in Deine Systeme ein und stehlen sie oder es passiert eine Naturkatastrophe. Deswegen solltest Du Dich unbedingt gegen Datenverlust schützen und entsprechend Vorsichtsmaßnahmen treffen.

A. Backup - Implementiere eine Prozedur, um wichtige Daten zu sichern

Es gibt zwei verschiedene Arten an Backups. Führst Du ein komplettes Backup durch, werden alle ausgewählten Dateien auf ein anderes Gerät oder ein anderes Medium kopiert. Mit einem inkrementellen Backup kopierst oder sicherst Du lediglich die Daten, die sich seit dem letzten Backup oder der letzten Datensicherung geändert haben.

Die einfachste und effizienteste Methode ist, die beiden Arten zu kombinieren. Führe in regelmäßigen Abständen ein komplettes Backup durch und inkrementelle Sicherungen erledigst Du jeden Tag und zwischen den vollständigen Datensicherungen. Alternativ dazu kannst Du auch jede Nacht und nach Feierabend eine komplette Datensicherung durchführen. Es ist sehr wichtig, die Backups zu testen. Du musst sicherstellen, dass sie tatsächlich funktionieren. Verlierst Du alle Daten und findest dann heraus, dass Deine Backups nicht funktionieren, dann ist die Katastrophe perfekt. Stelle zu Testzwecken Teile Deiner Datensicherung wieder her und verwende einfach ein anderes Ziel. Auf diese Weise stellst Du sicher, dass die Backup-Systeme funktionieren. Außerdem identifizierst Du so potenzielle Probleme beim Backup-Prozess.

Es gibt viele verschiedene Möglichkeiten, Deine Daten zu sichern. Du kannst sie auf ein physisches Gerät wie zum Beispiel einen USB-Stick spielen. Auch eine zweite Festplatte ist eine Möglichkeit. Freigaben in Deinem Netzwerk wären ebenfalls eine Option. Du kannst die Backups auch außerhalb an einem sicheren Ort aufheben. Backups an einem speziellen physischen Ort hilft allerdings bei Naturkatastrophen oder Diebstahl wenig. Wir raten jeder Firma, in ein Cloud-basiertes Backup-System zu investieren. Wir gehen im nächsten Abschnitt genauer darauf ein.

Wie fange ich an?

- Evaluiere die Richtlinien für die Datenspeicherung in Deiner Firma. Werden alle wichtigen Daten gesichert? Ist das der Fall, wo werden die Daten aufbewahrt?

- Arbeite mit Deinem Systemadministrator oder Deinen IT-Mitarbeitern zusammen, um einen wöchentlichen Backup-Plan auszuarbeiten.

- Teste Dein Backup-System und stelle sicher, dass es auch wirklich funktioniert.

B. Verschlüssle sensible Unternehmensdaten, die in der Cloud gespeichert werden

Viele Firmen speichern heutzutage die meisten, wenn nicht sogar alle Daten auf einer Cloud-basierten Plattform. Es könnte sich dabei um ein Cloud-basiertes Storage-System wie zum Beispiel Dropbox handeln oder eine SaaS-Plattform (Software as a Service) wie Salesforce. Weil wir diese Systeme als “Cloud” bezeichnen, stellen wir uns oftmals vor, dass unsere Daten an einem abstrakten, virtuellen Ort sicher aufbewahrt werden. Die Realität sieht so aus, dass Deine Daten nicht auf Deiner Festplatte oder in Deinem lokalen Netzwerk gespeichert werden. Stattdessen befinden sie sich in einem außen stehenden Data Center, das vom Cloud Provider betrieben wird. Deswegen solltest Du unbedingt einen Blick darauf werfen, welche Security-Maßnahmen Dein Cloud Provider im Einsatz hat. Das ist entscheidend, ob Deine Daten ausreichend geschützt sind.

Es gibt verschiedene Ansätze, mit denen Du sicherstellst, dass Deine Daten in der Cloud auch sicher sind. Die einfachste und sicherste Option ist, Deine Daten manuell zu verschlüsseln. Es gibt diverse Programme, die Dir dabei helfen und die Aufgabe für Dich erledigen. In diesem Fall musst Du nicht auf die Security Deines Cloud Providers vertrauen und Du kannst den Service ohne weitere Kopfschmerzen nutzen. Stelle lediglich sicher, dass Du Deine Schlüssel nicht beim selben Provider speicherst oder ablegst.

Nichtsdestotrotz solltest Du Deine Optionen in Sachen Cloud Storage sehr sorgfältig auswählen. Es gibt immer mehr Provider auf dem Markt. Einige der weniger bekannten und kleineren Anbieter haben sogar bessere Security-Maßnahmen im Einsatz als die großen Provider. Diverse Services verschlüsseln Deine Daten automatisch, bevor sie in die Cloud hochgeladen werden.

Eine weitere und komplett andere Option ist die Verwendung von BitTorrent Sync. Der Service ist komplett kostenlos. BitTorrent Sync wurde als Ersatz für Cloud-basierte Systeme entwickelt, speichert die Daten aber nicht in der Cloud. Stattdessen kannst Du damit Dokumente gemeinsam benutzen und sie werden via File Sharing und P2P (Peer-to-Peer) übertragen. Solche Services tendieren dazu, die höchste Verschlüsselungsstufe AES-256 zu verwenden. Weiterhin ist 2Fa (Zwei-Faktor-Authentifizierung / Two Factor Authentication) im Einsatz, was zusätzliche Sicherheit bietet.

In unserem umfassenden Leitfaden zu Online-Datensicherheit bekommst Du weitere Informationen.

Wie fange ich an?

- Bewerte die wichtigen Daten in Deinem Unternehmen. Wie viele davon werden auf einer Cloud-Plattform gespeichert oder dort gesichert? Ist diese Plattform sicher?

- Evaluiere verschiedene Cloud-Plattformen und wähle das Niveau an Security, das die Anforderungen für Deine Firma am besten erfüllt.

C. Schütze Deine Passwörter

Die häufigste Methode, um sich an einem Netzwerk zu authentifizieren und somit Zugriff auf Daten zu erhalten, ist ein Passwort. Solche Kennwörter haben absolut eine Berechtigung. Im Gegensatz zu anderen High-Tech-Authentifizierungssystemen wie zum Beispiel Smart Cards, Iris- oder Fingerabdruck-Scannern kosten sie nichts. Allerdings sind Passwörter ein beliebtes Ziel von böswilligen Hackern. Cyberkriminelle haben hochentwickelte und automatisierte Tools erschaffen, um Passwörter schnell zu knacken. Das dauert manchmal nur wenige Minuten. Vielleicht ergaunern sie sich die Passwörter auch auf eine andere Weise. Möglich sind Phishing-Angriffe, die sich selbst als legitime Instanz (zum Beispiel Google) tarnen. Sie tricksen die Leute aus, damit sie ihr Passwort preisgeben.

Passwörter sind möglicherweise aus mehreren Gründen nicht effizient. Oftmals versehen wir unsere sensiblen Dokumente nicht mit einem Passwort. Hat jemand Zugriff auf den Büro-Computer, hat er auch Zugriff auf die entsprechenden Dokumente. Damit die Angestellten ihre Passwörter nicht vergessen, schreiben sie die Kennwörter oft auf und lassen die Zettel einfach herumliegen. Menschen tendieren weiterhin dazu, einfache Passwörter zu verwenden, die sich leicht merken lassen. Benutzer verwenden weiterhin die gleichen Passwörter immer wieder und ändern die Kennwörter nie. All diese Fehler machen den böswilligen Hackern das Leben einfacher.

Hier findest Du 7 Schritte, um starke Passwörter zu erstellen und Angriffe zu erschweren:

- Erstelle für verschiedene Services unterschiedliche Passwörter

- Ändere Deine Passwörter in regelmäßigen Abständen

- Wähle ein starkes Passwort

- Verwende 2FA (Zwei-Faktor-Authentifizierung)

- Deaktiviere automatische Vervollständigung bei Benutzernamen und Passwörtern

- Verwende einen Passwort-Manager. Das ist eine App oder ein Programm, das alle Deine Kennwörter sicher speichert – eine Art Tresor für die Passwörter also

- Verschicke keine Passwörter via E-Mail oder teile sie über das Smartphone mit

Ein stärkeres Passwort zu erstellen, ist nicht besonders schwer. Verwende ein Passwort-Tool wie zum Beispiel das hier. Damit kannst Du überprüfen, wie gut Dein Passwort ist und wie lange es dauern würde, bis es geknackt ist. Du kannst außerdem einen sicheren Passwort-Generator benutzen, der ein komplett zufälliges Passwort erstellt.

Ein wichtiger Punkt für starke Passwörter ist, die Mitarbeiter entsprechend zu schulen. Damit wird die Cyber-Sicherheit enorm gestärkt und Hacker können nicht einfach wegen schwacher Passwörter in das Netzwerk marschieren.

Wie fange ich an?

- Alle Deine Mitarbeiter sollen ihre Passwörter mithilfe des Password Meter Tools überprüfen. Ließen sich die Passwörter in wenigen Minuten oder ein paar Stunden knacken, dann solltest Du die Mitarbeiter dazu anhalten, stärkere Passwörter zu verwenden.

- Aktiviere 2FA (Zwei-Faktor-Authentifizierung), wo immer es möglich ist.

D. Zugriffsrechte ordentlich verwalten

Denkst Du darüber nach, wer in Deiner Firma Zugriff auf sensible Informationen hat, dann sind das sehr wahrscheinlich zu viele Leute. Fange an, den Zugriff auf Deine Systeme einzuschränken. Nur die Mitarbeiter, die für die Systemverwaltung zuständig sind und Software installieren dürfen, sollten administrative Konten haben.

Firmen könnten auch leichtfertig mehreren Mitarbeitern erlauben, ein Login und ein Passwort zu teilen. In so einem Fall kannst Du unmöglich herausfinden, wie oder wann ein Einbruch in das System stattgefunden hat. Jeder Anwender sollte ein eigenes Konto und nur Berechtigungen für Daten haben, die sie oder er für die Arbeit benötigt. Verwendest Du Windows, kannst Du die Berechtigungen mittels diverser Rollen verwalten und vergeben. Ist eine Mitarbeiterin oder ein Mitarbeiter lange Zeit abwesend oder hat die Firma verlassen, dann lasse das Konto entsprechend und zeitnah sperren.

Wie fange ich an?

- Arbeite mit Deinem Systemadministrator zusammen und überprüfe, welche Mitarbeiter Zugriff auf welche Daten haben.

- Ändere die Berechtigungen, damit jede Mitarbeiterin oder jeder Mitarbeiter nur auf die Daten und Software Zugriff hat, die sie oder er unbedingt benötigt.

E. Schütze Deine drahtlosen Netzwerke (WLANs)

WLANs (Wireless Local Area Network) sind eine weitere Möglichkeit, wie Cyberkriminelle in Dein System eindringen können. Drahtlose Netzwerke verwenden kein Kabel, sondern arbeiten mit Funksignalen, um eine Verbindung zum Internet herzustellen. Befinden sich böswillige Hacker in Reichweite Deiner WLANs und haben die richtigen Tools, können sie unter Umständen schnell in Dein Netzwerk eindringen und Systeme beschädigen. Haben Einbrecher Zugriff auf Dein Netzwerk, können sie außerdem Dateien stehlen. Drahtlose Geräte besitzen Schutzmaßnahmen, um solche Einbrüche zu verhindern. Oftmals sind sie aber nicht aktiviert, damit die Konfiguration und die Ersteinrichtung einfacher ist.

Benutzt Du ein WLAN, stelle sicher, dass die entsprechenden Security-Funktionen aktiviert sind. Du kannst den Zugriff auf das WLAN außerdem auf die Geschäftszeiten beschränken und verhinderst damit nächtliche Einbrüche. Weiterhin hast Du die Möglichkeit, nur bestimmten Computern Zugriff auf das WLAN zu gewähren.

Wie fange ich an?

- Sprich mit Deinem IT-Personal über das Security-Niveau Deiner WLAN-Infrastruktur und stelle sicher, dass sie bestmöglich abgesichert ist. Zugriff auf das WLAN oder Wi-Fi sollte nur während der Geschäftszeiten möglich sein.

F. Surfe sicher im Internet

Benutzen Du oder Deine Mitarbeiter das Internet, lassen sich die Aktivitäten verfolgen. Ersichtlich ist das allerdings nicht immer oder anders gesagt, bekommst Du das oftmals nicht mit. Deine Daten werden unter Umständen ohne Einverständnis an Dritte weitergegeben oder verkauft. Deine Angestellten könnten sich auch aus Versehen auf Websites mit schädlichen Inhalten begeben, über die Daten der Firma gestohlen werden. Persönliche oder geschäftliche Informationen könnten kompromittiert werden, wenn Du sie über unverschlüsselte Verbindungen bei Websites hinterlegst.

Die beste Option, eine Verbindung zu verschlüsseln, ist die Verwendung eines VPNs. Installierst Du ein VPN (Virtual Private Network), sind die IP-Adresse Deiner Firma verschleiert und die Browsing-Daten verschlüsselt. Weiterhin wird das Surf-Verhalten anonymisiert. Das ist sehr hilfreich, wenn Du häufig Recherche über die Konkurrenz durchführst. Vielleicht liefert der Verlauf Deiner Internet-Aktivitäten Deiner Konkurrenz wichtige Informationen.

Der Nachteil eines VPNs ist, dass vertrauenswürdige und mit vielen Funktionen ausgestattete VPN Services Geld kosten. Im Normalfall handelt es sich um ein monatliches Abonnement. Viele Einzelpersonen und Firmen nutzen stattdessen einen kostenlosen Web Proxy. Problematisch dabei ist aber, dass Du nicht genau weißt, wer die frei verfügbaren Proxy-Dienste betreibt oder wer dahinter steckt. Es könnte sich dabei tatsächlich um böswillige Hacker handeln. Vielleicht werden sie rein zu dem Zweck betrieben, um Daten zu sammeln. Dahinter könnten alle möglichen Instanzen stehen. Während ein Proxy Deine Identität und Aktivität verschleiert, kann der Dienst selbst möglicherweise alles mitlesen, was Du online so treibst. Das ist einer der Gründe, warum wir zu einem kommerziellen VPN und nicht zu einem Proxy raten. Nur damit bist Du sicher im Internet unterwegs.

Du verbesserst die Datensicherheit außerdem, indem Du diverse Security-Funktionen im Browser benutzt. Weil der Browser Firefox als Open Source verfügbar ist, wurden dafür im Laufe der Zeit einige tolle Security Add-ons entwickelt. Dazu gehören Blocker, Erweiterungen für Verschlüsselung, Schutz für die Browser-Daten, Cookie- und Cache-Verwaltung und so weiter. Weitere Informationen findest Du im Beitrag mit 20 Empfehlungen für Firefox Security Add-ons.

Wie fange ich an?

- Ziehe in Betracht, einen VPN Service zu abonnieren, der Business-Lösungen zur Verfügung stellt.

- Verwende Firefox und installiere die Security Add-ons, die sich am besten für Dein Unternehmen eignen.

G. Schütze sensible Daten, die von der außenstehenden Mitarbeitern erstellt werden

Viele kleinere Unternehmen stellen Mitarbeiter ein, die von außerhalb arbeiten, um eine ganze Reihe von Aufgaben zu erledigen. Das Internet hilft an dieser Stelle sehr. Außenstehende Mitarbeiter zu beschäftigen, hat diverse Vorteile. Du musst zum Beispiel niemanden anstellen, der immer wieder die gleiche, monotone Aufgabe durchführt. Weiterhin kannst Du sehr gezielt Spezialisten engagieren. Allerdings birgt eine Mitarbeit von außen gewisse Gefahren in Sachen Cybersecurity. Vielleicht hast Du alle von uns empfohlenen Schutzmaßnahmen implementiert. Sie sind aber nicht effektiv, wenn sensible Daten von außenstehenden Angestellten bearbeitet werden, die sich nicht im Netzwerk des Unternehmens befinden. Sehr heikel ist es, wenn sie einen öffentlichen Hotspot benutzen.

Eine MDM-Lösung wie wir im Abschnitt 2.D. beschrieben haben, könnte beim Management der außenstehenden Mitarbeiter helfen. Das gilt auch für Angestellte, die auf Geschäftsreise gehen. Auf jeden Fall solltest Du sicherstellen, dass Mitarbeiter nur über sichere Verbindungen auf die sensiblen Daten des Unternehmens zugreifen.

Windows bietet eine RDP-Funktion (Remote Desktop). Das reicht aber noch nicht, um die Daten zu schützen. Bist Du auf Arbeiter von außen angewiesen, dann kannst Du es Dir auf keinen Fall leisten, dass wichtige Daten verlorengehen oder gestohlen werden. Es ist klug, ein spezielles VPN-Programm zu verwenden, über das sie sich mit den Maschinen verbinden können, um die Remote-Desktop-Funktion zu nutzen. So eine Methode zu installieren, kann kompliziert sein. Deswegen sprichst Du am besten mit Deinem IT-Ansprechpartner und findest heraus, ob er so eine spezielle VPN-Lösung für Dein Unternehmen und Dein Netzwerk implementieren kann.

Wie fange ich an?

- Untersuche die Richtlinien in Bezug auf die außenstehenden Mitarbeiter. Wie greifen sie auf die Daten des Unternehmens zu? Weiterhin solltest Du herausfinden, ob sie mit sensiblen Daten arbeiten.

- Sprich mit Deinem IT-Administrator und bitte ihn, eine sichere Methode zu implementieren, damit sich außenstehende Mitarbeiter mit dem Netzwerk der Firma verbinden können.

H. Schütze die Daten der Kunden

Es ist schon schlimm genug, wenn sensible Daten des Unternehmens verloren gehen oder gestohlen werden. Viel schlimmer ist aber, wenn sensible Daten Deiner Kunden kompromittiert sind. Das kann gravierende rechtliche Folgen nach sich ziehen. Deswegen ist der Schutz von Kundendaten oberste Priorität.

Meist durchlaufen die Daten der Kunden mehrere Punkte. Betreibst Du eine eCommerce-Seite, dann werden sensible Daten vom Web Browser des Kunden auf Deinen eCommerce-Server übertragen. Involviert sind an dieser Stelle zum Beispiel Namen und Kreditkarteninformationen. Der beste Schutz an dieser Stelle ist die Verwendung eines SSL-Zertifikats und das HTTPS-Protokoll. Das sollte mindestens auf jeder Seite implementiert sein, die sensible Daten verarbeitet. Somit sind die Daten verschlüsselt, die der Kunde auf den Server überträgt. Bewegst Du Kundendaten innerhalb der Firma, dann sollten alle von uns hier beschriebenen Security-Funktionen im Einsatz sein. Das gilt vor allen Dingen dann, wenn Du mit Cloud Storage und Datenübertragung in die Cloud arbeitest.

Wie fange ich an?

- Sprich mit Deinem eCommerce-Anbieter und stelle sicher, dass Kreditkartennummern und andere sensible Informationen so sicher wie möglich gesammelt werden und verwahrt sind.

4. Führe eine Cybersecurity-Kultur am Arbeitsplatz ein

Die von uns aufgelisteten Maßnahmen sind umfassend. Folgst Du dem Leitfaden, die für Dein Business relevant sind, dann verminderst Du das Risiko eines Cyber-Angriffs enorm. Das ist dann der Fall, wenn Du das Geschäft alleine betreibst.

Auf einem anderen Blatt steht, wenn ein Angestellter Kundendaten über unsichere Verbindungen schickt oder auf einen schädlichen Link klickt und sich auf diese Weise mit Malware infiziert. In so einem Fall könnte der Vorfall alle Security-Systeme aushebeln und die ganze Mühe war umsonst. Deswegen ist es sehr wichtig, dass Du Deine Mitarbeiter entsprechend schulst. Sie müssen wissen, wie ernst Cybersecurity zu nehmen ist.

Führst Du eine gewisse Cybersecurity-Kultur in Deinem Unternehmen ein, dann werden Deine Mitarbeiter zur ersten Verteidigungslinie gegen Angriffe aus dem Cyberspace. Du erklärst in diesem Fall die Richtlinien zur Cyber-Sicherheit und schulst die Belegschaft, wie sie mit Hardware und Daten optimal umgehen.

Es gibt einen sehr guten Weg, Deinen Angestellten Cybersecurity näher zu bringen. Am besten arbeitest Du die Richtlinien gemeinsam mit ihnen aus. Werden die Mitarbeiter in den Prozess involviert, steigt in der Regel die Motivation. Deine Angestellten sind außerdem die Experten in ihren jeweiligen Bereichen. Sie kennen die Stärken und Schwächen im relevanten Geschäftsfeld. Sie arbeiten den ganzen Tag mit den sensiblen Firmendaten. Deswegen können sie Dir am besten sagen, wo die entsprechenden Schwachstellen liegen und welche Systeme verbesserungswürdig sind.

Halte regelmäßig Schulungen für Deine Mitarbeiter ab und besprich die aktuellen Probleme in Sachen Cybersecurity. In diese Sitzungen kannst Du Dich mit den wichtigen Security-Techniken befassen, die wir auch in diesem Artikel erwähnt haben. Stelle sicher, dass die Passwörter und Berechtigungen aktuell sind. Weiterhin sind Passwörter Pflicht, die sich nicht knacken lassen. Stelle sicher, dass die Kennwörter nicht auf irgendwelchen Zetteln herumliegen oder auf dem Desktop gespeichert sind. Zeige Deinen Angestellten, wie sie sich gegen Phishing-Angriff wehren, die via E-Mail eintreffen. Ebenfalls besprichst Du das Thema Malware und schädliche Websites. Demonstriere Deiner Belegschaft, auf welche Weise Hacker an die sensiblen Informationen kommen wollen und wie sie sich dagegen am besten schützen. Sprich weiterhin an, keine vertraulichen Informationen in der Öffentlichkeit preiszugeben. Du kannst Dir nie sicher sein, mit wem Du Dich gerade unterhältst oder wer zuhört. Stelle sicher, dass die von Dir ausgearbeiteten Leitfäden einfach zu verstehen sind und sich entsprechend umsetzen lassen. Wir haben eine Druckvorlage mit einfachen Schritten erstellt, wie Du und Deine Mitarbeiter auf der sicheren Seite bleiben. Du kannst die Vorlage ans schwarze Brett hängen oder sie auf Deine speziellen Bedürfnisse anpassen.

Die ausgearbeiteten Richtlinien für die Cybersecurity hinterlegst Du am besten schriftlich. Lasse Deine Angestellten außerdem eine Kopie des Dokuments unterschreiben. Damit stellst Du sicher, wie wichtig und ernst das Thema Cybersecurity ist. Du kannst in den Mitarbeiterverträgen sogar eine Sektion zur Cybersecurity aufnehmen.

Vergiss aber nie, dass sich Bedrohungen aus dem Cyberspace dauernd ändern und es gibt immer neue Gefahren. Hacker finden immer neue und ausgeklügelte Methoden, in Computersysteme einzubrechen und Deine Daten zu stehlen. Halte Dich deshalb stets auf dem neuesten Stand im Bereich Cybersecurity und stelle sicher, dass Deine Mitarbeiter bei Änderungen entsprechend geschult werden.

Wie fange ich an?

- Hänge unseren Leitfaden für die Cybersecurity aus. Ein geeigneter Platz ist das schwarze Brett. Vielleicht möchtest Du ihn vorher übersetzen lassen. Weiterhin kannst Du Dir diese E-Mail als Vorlage nehmen und an alle Angestellten schicken.

- Erstelle für alle Mitarbeiter ein Schulungsprogramm in Sachen Cybersecurity oder Internet-Sicherheit.

Persönlich glauben wir, dass Dir dieser Leitfaden enorm weiterhelfen kann. Voraussetzung ist natürlich, dass Du Bedrohungen aus dem Cyberspace ernst nimmst und Dir ernsthafte Gedanken darüber machst. Wenn Dir das Cyber-Wohl von Freunden, Bekannten und Kollegen genauso am Herzen liegt wie uns, dann kannst Du uns einen kleinen Gefallen tun. Teile den Beitrag einfach via Facebook, Twitter oder andere Medien.

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!