Daten- und Quellenschutz für Journalisten im Netz in 2025

1.Einleitung

Viele erfahrene Journalisten, aber nicht nur diese, haben sicher schon bemerkt, dass wir alle plötzlich wieder von überall mit der Erwähnung von Watergate bombardiert werden. Bücher wie “1984“ von George Orwell sind in Buchhandlungen zu sehen und eine Gefahr hinsichtlich der Redefreiheit und Pressefreiheit verbreitet sich langsam wie eine dunkle Wolke über die westliche Hemisphäre und lässt alte Ängste wieder aufkeimen.

Wenn ein amtierender amerikanischer Präsident einen ehemaligen Präsident der Überwachung beschuldigt; wenn er verhindert, dass zentrale US-Medien Zugang zu von ihm gehaltenen Pressekonferenzen erhalten, der immer gewährt und als selbstverständlich erachtet wurde; und wenn er unaufhörlich auf die Medien losgeht und sie als Feind Nummer eins des Landes darstellt, ist es nicht verwunderlich, dass mit jedem selbstmitleidigen Tweet über SNL wieder Erinnerungen an Präsident Nixon aufkommen, und dass auch republikanische Senatoren wie John McCain ihre Angst vor der Zukunft ausdrücken, wenn es um die Demokratie geht.

Und McCain ist nicht allein. Viele Journalisten, mit denen ich vor kurzem gesprochen habe, äußerten sich besorgt hinsichtlich dem, was der Pressefreiheit in Zukunft noch geschehen wird. In einer Zeit, wo es möglich ist, die folgende Aussage zu tätigen - “Donald Trump kontrolliert die NSA” – und nicht für einen Lügner gehalten zu werden, ist alles möglich. Fügen Sie dieser Tatsache hinzu, dass die jüngsten Nachrichten über die CIA uns gezeigt haben, dass fast alle Verschlüsselungssysteme gefährdet sein könnten, wenn jemand die Ausdauer hat, sie zu knacken – und Sie kommen zur Vorstellung einer völlig dystopischen Welt, wo man nicht einmal bequem auf dem Sofa liegen kann, wenn sich vor einem ein intelligenter Fernseher (Smart TV) befindet.

Die gute Nachricht ist, dass es dennoch möglich ist, es für jedermann schwierig zu machen, den Versuch zu unternehmen, Ihre E-Mails, Ihre gesendeten SMS sowie Ihre Anrufe abzufangen. Sie können Maßnahmen ergreifen, um das Leben von jenen viel schwieriger zu machen, die Ihre Quellen sowie die Ihnen offenbarten Informationen aufdecken wollen. Natürlich sollte der Grad der Anstrengung, den Sie bereit sind auf sich zu nehmen, um Ihre Privatsphäre, die Anonymität Ihrer Quellen und die Sicherheit Ihrer Daten zu schützen, der Wahrscheinlichkeit einer wirklichen Bedrohung entsprechen, sei es durch das Hacken oder Spionieren.

“Die altmodischen Versprechen – Ich werde die Identität meiner Quellen nicht verraten oder meine Notizen herzeigen – sind leere Versprechen, wenn Sie keine Schritte unternehmen, um Ihre Informationen digital zu schützen”, sagt Barton Gellman von der Washington Post, dessen Quelle, der ehemalige NSA-Auftragnehmer Edward Snowden, bei einem Interview durch Tony Loci dazu beigetragen hat, den Umfang der NSA- und britischen GCHQ-Operationen aufzudecken. Loci selbst, die das amerikanische Justizsystem für die AP, die Washington Post und die USA Today abgedeckt hat und selbst vor Gericht stand, da sie sich weigerte, ihre Quellen zu nennen, würde dies wahrscheinlich unterstützen.

Was muss also getan werden, um sicherstellen zu können, dass die Daten eines Journalisten gut gesichert sind? Grob gesagt können die Tipps in folgenden Kategorien beschrieben werden:

- Isolierung Ihrer Geräte und/oder ihrer Umgebung – Zum Beispiel die physische Isolierung eines Computers zum Zweck der Überprüfung von Dateien oder die Verwendung von Prepaid-Mobilgeräten.

- Sichern von Apps und Funktionen auf dem Gerät – Dies ist auch bekannt als Verringerung der “Angriffsfläche”, d.h. die Anzahl der installierten Apps auf ein Minimum zu begrenzen, nur Apps von vertrauenswürdigen Quellen zu installieren, Apps auszuwählen, die nur minimale Rechte benötigen, das System vollständig gepatched und aktualisiert zu halten und möglichst viele Sicherheitskontrollen (basierend auf den neuesten White Papers zu bewährten Praktiken) auf dem Gerät zu haben.

- Vorsichtiges Agieren sowohl in der digitalen als auch in der realen Welt – Dies hat viel mit dem gesunden Menschenverstand zu tun und nur wenig mit der Software: Schreiben Sie zum Beispiel niemals den Namen der Quelle auf. Weder bei irgendeiner App, noch in irgendeinem Dokument, das auf Ihrem Computer gespeichert ist – und schon gar nicht bei irgendetwas, das in einer Cloud gespeichert ist.

2. Kommunikation mit Ihrer Quelle und Sicherung sensibler Daten

Lassen Sie uns beginnen, indem wir auflisten, was Sie tun können, wenn es darum geht, mit einer Quelle zu kommunizieren und sensible Informationen zu speichern, die Sie von ihr erhalten haben:

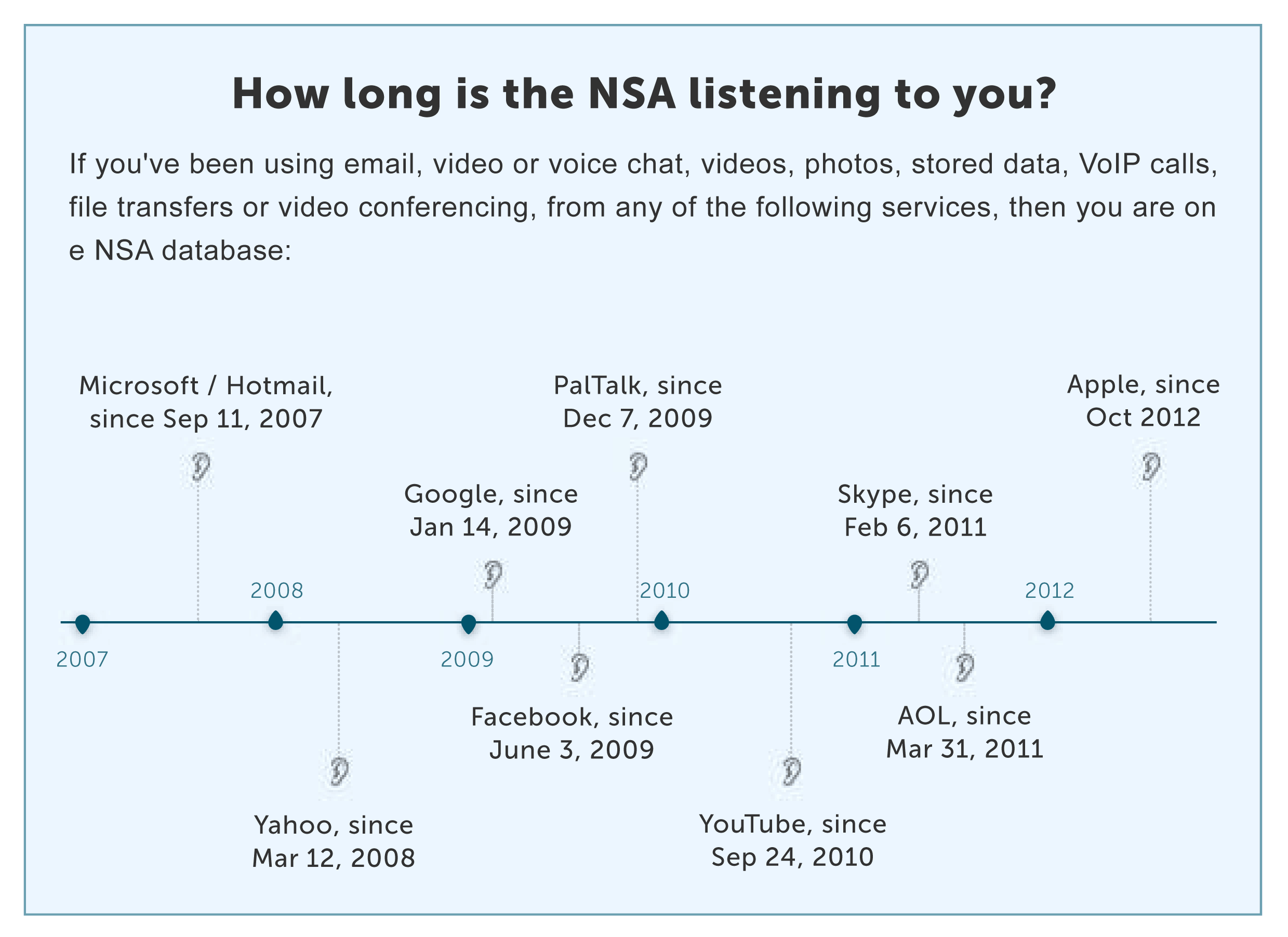

- Immer alles verschlüsseln: Sicherheitsexperten nutzen die einfache Mathematik, um Ihren Punkt deutlich zu machen: wenn Sie die Kosten für die Entschlüsselung Ihrer Dateien erhöhen (sagen wir für Geheimdienste wie die NSA), erhöhen Sie automatisch den benötigten Grad der Anstrengung, um Sie verfolgen zu können. Wenn Sie nicht Chelsea Manning, Julian Assange oder Edward Snowden sind und an keiner aktiven Überwachung rund um die Trump Tower Apartments beteiligt waren, geben diese Behörden womöglich ihre Anstrengungen auf, auch wenn Ihre verschlüsselte Kommunikation gespeichert wurde. Und sollte jemand entscheiden, Sie trotz Ihrer Bemühungen zu verfolgen, wird es ihm mehr Kopfschmerzen bereiten, wenn Sie eine starke Verschlüsselung wie AES (Advanced Encryption Standard) und Tools wie PGP oder openVPN verwenden, welche die stärksten und am weitesten verbreiteten Verschlüsselungsmethoden sind (VPNs werden selbst von der US-Regierung verwendet). Wenn Sie aber eine kugelsichere Sicherheit wollen, benötigen Sie mehr als die AES-Verschlüsselungsmethode. P.S. wenn Sie das Jahr herausfinden wollen, in dem Ihre Informationen in den Händen der NSA gelandet sind, dann werfen Sie einen Blick hierauf.

- Durchführung einer vollständigen Festplattenverschlüsselung: Dies wird für den Fall gemacht, sollte jemand Ihren Computer oder Ihr Telefon in seine Hände bekommen. Die vollständige Festplattenverschlüsselung kann mit FileVault, VeraCrypt oder BitLocker durchgeführt werden. Das in den “Schlaf versetzen“ eines Computers (anstatt ihn herunterzufahren) kann dem Angreifer ermöglichen, diesen Verteidigungsmechanismus zu umgehen. Hier gibt Mika Lee eine vollständige Anleitung zur Verschlüsselung Ihres Laptops.

- Hüten Sie sich vor großen Namen: Gehen Sie davon aus, dass die Verschlüsselungssysteme von großen Unternehmen und ggf. sogar namhafte Betriebssysteme (proprietäre Software) Hintertüren haben, auf die der Geheimdienst in seinem Heimatland (zumindest in den USA und Großbritannien) zugreifen kann. Bruce Schneier, Sicherheitsexperte, erklärt es hier.

- Vermeiden Sie das Reden mit Quellen über das Telefon: Alle Telefongesellschaften speichern Daten, die sich auf den Anrufer und die Rufnummer des Angerufenen beziehen, sowie den Standort der Geräte zum Zeitpunkt der Anrufe. In den USA und einigen anderen Ländern sind sie gesetzlich verpflichtet, Informationen über registrierte Anrufe, die sich in ihrem Besitz befinden, preiszugeben. Was kann getan werden? Sie sollten einen sicheren Anrufdienst verwenden, wie jenen von Signal app – der wiederholt hinsichtlich seiner Sicherheit getestet wurde. Obwohl dies bedeutet, dass möglicherweise sowohl die Quelle als auch der Journalist die App herunterladen müssen, dauert der Vorgang jedoch nur wenige Minuten. Hier ist ein Leitfaden, wie man ihn benutzt. Schauen Sie doch mal nach, wie viele Ihrer Freunde, die keine Journalisten sind, dort dabei sind. Wenn Sie sich dazu entscheiden, mit Ihrer Quelle zu kommunizieren, bringen Sie nicht Ihr Handy zu sensiblen Treffen mit. Kaufen Sie ein Einweg-Gerät und finden Sie einen Weg, um der Quelle die Nummer des Geräts im Voraus zu übermitteln. Die Quelle muss ebenfalls eine solches sicheres Einweg-Gerät haben. Behörden können Ihre Bewegung durch die Netzwerksignale von Handys verfolgen und es wird empfohlen, es diesen Behörden schwieriger zu machen, Sie rückwirkend im genau demselben Café zu orten, wo auch die Quelle gesessen hat. Wenn Sie dieser Regel nicht folgen, muss eine örtliche Behörde nur (höflich und legal) nach dem Video fragen, das von der Überwachungskamera des Cafés zum Zeitpunkt Ihres Treffens aufgenommen wurde.

- Wählen Sie sichere Messenger: Ihre Anrufe (durch Handys und über Festnetz) können von den Strafverfolgungsbehörden überwacht werden und jede SMS ist wie eine Postkarte – der gesamte Text ist für diejenigen sichtbar, die sie abfangen können. Verwenden Sie deshalb Messenger, die einen sicheren End-to-End-Anruf erlauben: Signal, das bereits oben erwähnt wurde, sowie Telegram gelten als sicherste Lösung (obwohl die Web-Apps von Telegram als auch von WhatsApp bereits damit kompromittiert, danach aber behoben wurden). Nach Ansicht einiger Experten können Sie auch die Verwendung von SMSSecure, Threema und sogar Whatsapp berücksichtigen. Das Signalprotokoll wurde tatsächlich in WhatsApp, Facebook Messenger und Google Allo implementiert, so dass mit ihnen getätigte Gespräche verschlüsselt werden. Im Gegensatz zu Signal und WhatsApp gibt es bei Google Allo und Facebook Messenger standardmäßig weder eine Verschlüsselung, noch eine Benachrichtigung an die Benutzer, dass die Konversationen unverschlüsselt sind – sie aber eine End-to-End-Verschlüsselung in einem optionalen Modus anbieten. Sie sollten auch im Hinterkopf behalten, dass Facebook Messenger und WhatsApp beide im Besitz von Facebook sind. Adium und Pidgin sind die beliebtesten Mac- und Windows-Instant Messaging-Clients, die das OTR (Off the Record) Verschlüsselungsprotokoll und Tor – den am besten verschlüsselten Browser des Internets unterstützen. Wir werden später noch ausführlich darauf eingehen (sehen Sie hier, wie Sie Tor in Adium und hier, wie Sie Tor in Pidgin aktivieren). Natürlich könnten Sie auch den Tor Messenger selbst verwenden, der wohl der sicherste von allen ist.

- Zwei abschließende Anmerkungen über SMS: Ein Cyber-Sicherheitsexperte, mit dem ich darüber diskutiert habe, sagt, dass man allerdings berücksichtigen sollte, dass der Text zwar verschlüsselt wird, aber dennoch der Umstand einer stattfindenden Konversation zwischen zwei Einzelpersonen in dieser Zeit nicht unbemerkt bleiben könnte. Die zweite Anmerkung ist, dass Sie auch daran denken sollten, die Nachrichten auf Ihrem Handy zu löschen (obwohl dies möglicherweise nicht ausreicht, um einer forensischen Prüfung zu bestehen), für den Fall, dass es in die falschen Hände gelangt, damit eine Entlarvung vermieden wird.

- Verwenden Sie keine organisatorischen Chats: Slack, Campfire, Skype und Google Hangouts sollten nicht für private Gespräche verwendet werden. Sie sind leicht zu knacken und müssen bei Anfragen von Gerichten die Daten offenlegen, um rechtliche Fragen am Arbeitsplatz zu klären. Deshalb ist es am besten, sie nicht nur bei Gesprächen mit Quellen zu vermeiden, sondern auch bei Gesprächen zwischen Kollegen, Redakteuren usw., wenn es im Gespräch darum geht, Informationen von einer Quelle zu übermitteln, deren Identität geheim gehalten werden muss. Viele bekannte VoIP-Dienste wie Jitsi verfügen über integrierte Chat-Features, und einige von ihnen sind so entworfen, um die meisten Skype-Features anzubieten, was sie zu einem großartigen Ersatz macht.

- Ziehen Sie in Extremfällen ein Blackphone in Betracht: Dieses Telefon, das einen perfekten Schutz für das Surfen im Internet, Anrufe, SMS-Nachrichten und E-Mails bietet, ist wahrscheinlich der beste Ersatz für ein normales Telefon, wenn Sie im Begriff sind, Ihre Regierung zu stürzen oder sich bereit Machen, geheime militärische Dateien zu veröffentlichen. Eine kugelsichere Weste kann hier auch ganz praktisch sein. Alternativ können Sie versuchen auf ein Handy zu verzichten oder sich für ein RFID Signalblockierungspaket für Handys entscheiden. Es gibt immer einen Weg, mit dem auch das Blackphone mit Hilfe seiner IMEI (der Handy-ID) verfolgt werden kann.

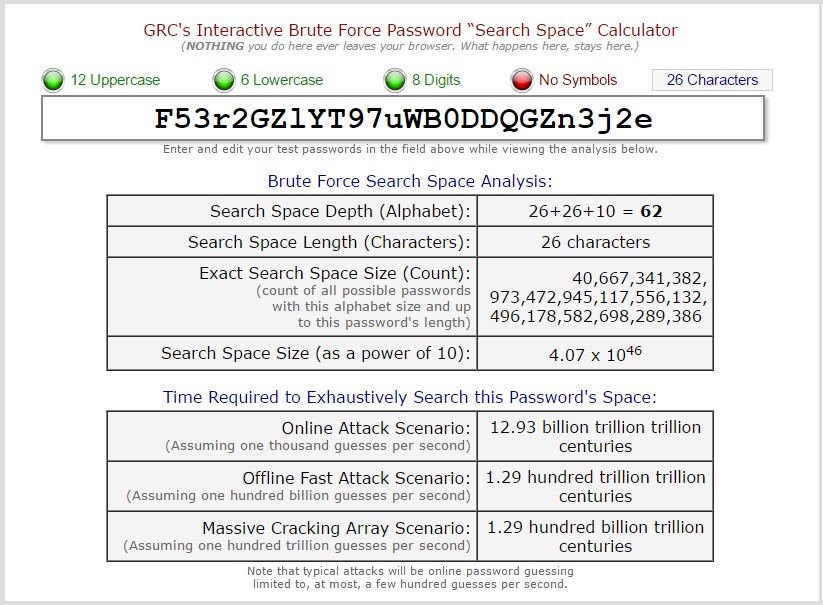

- Schützen Sie die Daten auf Ihrem Computer: Es ist sehr einfach, gewöhnliche Passwörter zu knacken, aber es kann Jahre dauern, um Passwörterphrasen zu knacken – d.h. zufällige Kombinationen von Wörtern. Wir empfehlen dafür sichere Passwort-Management-Tools wie: LastPass und 1Password und KeePassX. Sie müssen sich nur ein Passwort merken anstelle von zu vielen Passwörtern. Und dennoch sollten Sie sich beim Umgang mit wichtigen Diensten wie Ihren E-Mails nicht auf Passwort-Manager verlassen: Stellen Sie nur sicher, dass Sie sich an das Passwort erinnern. In einem Interview mit Alastair Reid auf journalism.co.uk, hat Arjen Kamphuis, ein Informationssicherheitsexperte, empfohlen, dass man für verschlüsselte Festplatten, sichere E-Mails und das Freigeben von Laptops ein Passwort mit über 20 Zeichen wählen sollte. Natürlich gilt, je länger das Passwort ist, desto schwieriger ist es zu knacken – aber desto schwieriger ist es auch zu merken. Deshalb empfiehlt er die Verwendung einer Passwortphrase. "Es kann alles sein, wie eine Zeile aus Ihrem Lieblingsgedicht”, sagt Kamphuis, "vielleicht eine Zeile von etwas, das Sie geschrieben haben, als Sie neun Jahre alt waren und sonst niemand wissen kann”. Reid belegt diesen Gedanken mit einer herausfordernden Berechnung mittels dem Passwortstärke-Rechner der Gibson Research Corporation: Ein Passwort wie "F53r2GZlYT97uWB0DDQGZn3j2e" von einem Passwortgenerator für zufällige Passwörter scheint sehr stark zu sein, und tatsächlich benötigt man 1,29 Hundert-Milliarden-Billionen Jahrhunderte, um alle möglichen Kombinationen durchzugehen, selbst wenn die Software Hundert-Billionen Versuche pro Sekunde startet.

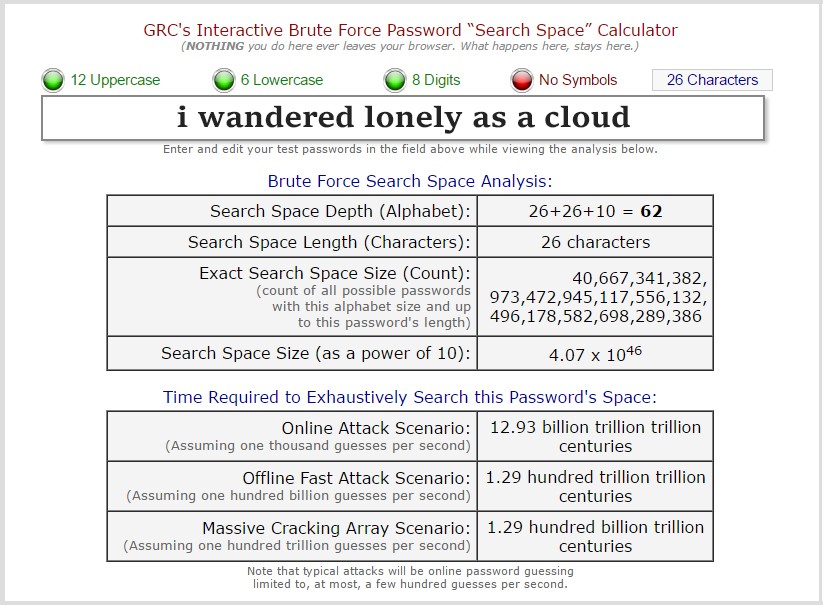

Screenshots von GRC.com, die den Unterschied der Passwortstärke zwischen einem Passwort und einer Passwortphrase zeigen. Die Phrase: "Ich wanderte einsam wie eine Wolke", sagt er, ist viel einfacher zu merken und auch viel sicherer, denn die gleiche Software benötigt 1,24 Hundert-Billionen Jahrhunderte, um alle Möglichkeiten durchzugehen. Daher sollte es unbedingt eine Passwortphrase sein.

Screenshots von GRC.com, die den Unterschied der Passwortstärke zwischen einem Passwort und einer Passwortphrase zeigen. Die Phrase: "Ich wanderte einsam wie eine Wolke", sagt er, ist viel einfacher zu merken und auch viel sicherer, denn die gleiche Software benötigt 1,24 Hundert-Billionen Jahrhunderte, um alle Möglichkeiten durchzugehen. Daher sollte es unbedingt eine Passwortphrase sein. - Die zweistufige Authentifizierung: ist ebenfalls eine gute Idee. Bei einer gewöhnlichen zweistufigen Authentifizierung melden Sie sich mit Ihrem Passwort an und erhalten einen zweiten Code, oftmals über eine SMS an Ihr Smartphone. Sie können Yubikey sowie Hardware-Token verwenden, um sensible Dateien auf Ihrem Computer zu sichern. Für weitere Informationen lesen Sie die 7 goldenen Regeln für eine Passwort-Sicherheit.

- Weisen Sie einen Computer für die Inspektion verdächtiger Dateien/Anhänge zu: Der einfachste Weg, um Malware und Spyware in Umlauf zu bringen, ist die Installation über USB-Stick oder über Anhänge und E-Mail-Links. Es empfiehlt sich daher, einen Air-Gapped-Computer zu benutzen, um diese Bedrohungen unter Quarantäne zu untersuchen. Mit diesem Computer können Sie ohne Sorge einen USB-Stick verwenden und Dateien aus dem Internet herunterladen. Übertragen Sie die Dateien aber keinesfalls auf Ihren normalen Computer und verwenden Sie auch den USB-Stick nicht mehr bei Ihrem normalen Computer.

- So kaufen Sie Ihren eigenen gesicherten Computer: Sicherheitsexperte Arjen Kamphuis empfiehlt den Kauf eines vor-2009 IBM ThinkPad X60 oder X61. Dies sind die einzigen Laptops, die modern genug sind und Software-Systeme haben, die den Austausch von Low-Level-Software ermöglichen. Ein weiterer zu berücksichtigender Punkt ist, dass Sie Ihren Konto nicht online kaufen sollten, da er während der Lieferung abgefangenwerden kann. Kamphuis empfiehlt den Laptop gegen Bargeld aus einem Second-Hand-Shop zu kaufen. Er weist auch darauf hin, dass Sie alle Verbindungsmöglichkeiten beseitigen sollten: Entfernen Sie alle Ethernet-, Modem-, WiFi- oder Bluetooth-Funktionen. Persönlich kenne ich Sicherheitsexperten, die einem solchen Computer nicht vertrauen würden.

ThinkPad X60. Kaufen Sie es nicht online - Erziehen Sie Ihre Quellen: Es ist möglich, dass es zu jenem Moment, in dem Sie die ursprüngliche und wertvolle Information erreicht, es schon zu spät ist. Ihre Quelle könnte einen möglichen Fehler gemacht und eine Spur von Beweisen hinterlassen haben. Jenseits der Notwendigkeit, die Informationen zu sichern, sobald Sie sich in Ihren Händen befinden, sollten Sie such auch bemühen, Ihren Quellen zu vermitteln, wie man die Informationen versteckt: verwahren Sie die Informationen an einem sicheren Ort und kommunizieren Sie über gesicherte Geräte. Die meisten Menschen haben keine Ahnung, wie sie mit sensiblen Informationen umgehen sollen und was sie in jenem Moment zu tun haben, wenn sie sich mit Ihnen in Verbindung setzen.

- Verwenden Sie ein bestimmtes sicheres System für den Erhalt von Dokumenten: Ersetzen Sie Dropbox oder Google Drive und verwenden Sie etwas weniger bekanntes, aber dennoch sichereres. Zum Beispiel ist SecureDrop ein bestimmtes System, mit dem Sie Dateien von anonymen Quellen empfangen sowie sicher scannen und überprüfen können. Edward Snowden hat Dropbox als "feindselig gegenüber Datenschutz" beschrieben und stattdessen Spideroak empfohlen. OnionShare ist ein weiterer kostenloser Dienstanbieter, der eine einfache und anonyme Übertragung von Dateien ermöglicht.

- Bewahren Sie keine Notizen auf : weder auf einem Laptop noch in Ihrem Kalender oder in Ihren Kontaktlisten auf Ihrem Handy oder Computer oder in der Cloud – notieren Sie sich nirgendwo den Namen, die Initialen, die Telefonnummer, die E-Mail-Adresse oder den Messenger-Benutzernamen Ihrer Quelle. Tun Sie es einfach nicht.

- Visuelles Verfolgen: Vermeiden Sie auf dem Weg zu sensiblen Meetings öffentliche Verkehrsmittel und bitten Sie Ihre Quelle, das gleiche zu tun. Sie sollten auch Treffpunkte wie moderne Einkaufszentren vermeiden, wo überall Videokameras installiert sind.

- Meiden Sie Social-Media: Manche Menschen bevorzugen es, sich für eine radikale Anonymität zu entscheiden. Sollten Sie aus irgendeinem Grund von der Bildfläche verschwinden wollen, ohne ein völlig aufgeblasenes Profil bei jeder Social-Media-Seite zu hinterlassen, dann löschen Sie vollständig Ihre Konten. Es ist anders als eine ‘Deaktivierung’ dieser, ein Status, bei dem alle Informationen gespeichert sind und wieder aktiviert werden können.

- Finden Sie Freunde unter Hackern: Dies wird Ihnen helfen, große Fehler zu vermeiden, Zeit zu sparen und keine Kopfschmerzen zu bekommen, denn sie werden Sie immer auf dem Laufenden über das technologische Wettrüsten halten.

- Zahlungsmethode: Bezahlen Sie alles in bar und ziehen Sie Bitcoins in Erwägung – kaufen Sie sie anonym (verwenden Sie diesen Business Insider Leitfaden für diesen Zweck) – und wenn Sie jemanden am anderen Ende der Transaktion haben, der bereit ist sie zu akzeptieren, nutzen Sie Darkcoin. Eine Prepaid-Kreditkarte aus einem Online-Shop ist ebenfalls eine Option.

- Kritzeln Sie mit Bedacht: Wenn Sie sich Informationen auf einem Stück Papier notiert haben, was man früher auch einmal eine Notiz nannte, dann vernichten Sie dieses Papier. Und vergessen Sie auch nicht das Stück Papier am Boden Ihrer Hosentasche. Ganz genau, das neben dem Kaugummi.

3. Wie man online anonym wird

Neben der Sicherung der Kommunikation mit Ihrer Quelle und dem Schützen sensibler Daten, die Sie erhalten, sollten Sie auch vermeiden, beim Surfen im Internet verfolgt zu werden. Online-Gewohnheiten können Hinweise auf die Story geben, an der Sie gerade arbeiten, oder noch schlimmer, Hinweise zur Identität Ihrer Quelle geben. Hier sind die goldenen Regeln für das sichere Surfen im Internet und danach, im nächsten Kapitel, für die Sicherung Ihrer E-Mail-Konten:

- Surfen im privaten Modus: Es gibt zwei grundlegende Möglichkeiten, um beim Surfen im Internet die Anonymität zu bewahren. Die erste, einfachste und beliebteste, aber unzureichende Möglichkeit ist, im privaten Modus nach den Informationen zu suchen – eine Option, die die meisten Browser erlauben. Ihr Browserverlauf wird nicht gespeichert und grundlegende Tracking-Technologien wie HTTP-Cookies, die Werbetreibende verwenden, werden daran gehindert, ein detailliertes Profil von Ihnen zu erstellen. Dies ist allerdings eher nur ein kleiner Datenschutz: er versteckt grundsätzlich Ihren Browserverlauf vor Familienmitgliedern, die auf Ihren Computer zugreifen können. Ihre IP-Adresse kann jedoch noch immer überwacht werden und Informationen über alle besuchten Seiten sind nach wie vor Ihrem Internetdienstanbieter ausgesetzt.

- Verwenden Sie alternative Browser: Browser wie Dooble, Comodo Dragon oder SRWare Iron, die sich auf den Datenschutz des Benutzers konzentrieren, sind in ihren Fähigkeiten begrenzt. Sie können ein ähnliches Maß an Datenschutz wie von diesen Browsern angeboten erzielen, indem Sie einfach die Cookies löschen – ein Stück Code, der von Webseiten auf Ihr System heruntergeladen wurde, die Sie besucht haben, und der Ihre Aktivität überwacht sowie auch manchmal verfolgt, welche Inhalte Sie sich ansehen. Eine weitere Möglichkeit, anonym zu bleiben, ist die Neutralisierung der Standorteinstellungen bei Ihrem Browser sowie die Installation verschiedener Features zur Erreichung der Anonymität. Um zu überprüfen, ob Sie alle Cookies effektiv deaktiviert haben, können Sie die App CCleaner verwenden, die auch Flash-Cookies verarbeitet. Allerdings ist keiner dieser Browser wirklich vollständig verschlüsselt. Der einzige Standard-Browser, der absoluten Datenschutz gewährleistet, ist der Tor Browser. Tor ist hässlich und langsam, aber er wird Sie und Ihre Quellen schützen. Der nächste Abschnitt gibt Ihnen einen ausführlichen Bericht darüber.

- TOR: Dieser “berüchtigte” Browser, der von der US Navy entwickelt wurde, ermöglicht es Ihnen, in einem versteckten Netzwerk zu arbeiten, eine private Kommunikation durchzuführen und Webseiten anonym einzurichten. Der Browser von Tor, der auf Torproject.org heruntergeladen werden kann, macht es extrem schwierig, Ihre Aktivitäten im Internet zu überwachen und sorgt dafür, dass Regierungen oder Ihr Internetdienstanbieter nicht Ihren Standort bestimmen können. Der einzige Nachteil ist, dass der Browser manchmal etwas langsam als auch ein bisschen umständlich ist – aber das ist nur, weil Tor Sie durch drei verschlüsselte Zufall-Relais um die Welt routet, bevor Sie auf Ihrer Zielseite lande. Sie sollten immer bedenken, dass selbst Ihre Nachbarn schattige Charaktere sein können.

Eine weitere Option im Zusammenhang mit Tor ist, Whonix, ein sicheres Betriebssystem, das auf Datenschutz fokussiert ist, herunterzuladen. Es fungiert als Zugangstor zu Tor und erlaubt nur Verbindungen mit Tor-Webseiten und Benutzern. Das beliebteste Tor Betriebssystem ist jedoch Tails (The Amnesiac Incognito Live System). Tails kann von einem USB-Stick oder von einer DVD gestartet werden und anonymisiert alle Informationen. Edward Snowden gilt als Fan dieser Software. Qubes ist ein weiteres Betriebssystem, das Whonix unterstützt und wird ebenfalls von Snowden empfohlen. - Alternative Suchmaschinen: Google, die beliebteste Suchmaschine, speichert Ihren Suchverlauf, um die Ergebnisse zu optimieren. Um diese Personalisierung zu stoppen, klicken Sie bitte nach der Suche auf: Tools > Alle Ergebnisse > Wortwörtlich. Oder melden Sie sich in Ihrem Google-Konto unter www.google.com/history an, finden Sie eine Liste Ihrer vorherigen Suchvorgänge und wählen Sie die Elemente aus, die Sie entfernen möchten, indem Sie auf die Schaltfläche ‘Elemente entfernen’ klicken.

DuckDuckGo. Eine Suchmaschine, die Ihre Daten nicht speichertUm zu vermeiden, komplett überwacht zu werden, ist es vorzuziehen, eine Suchmaschine wie DuckDuckGo zu benutzen. Wenn es Ihnen schwer fällt, Google aufzugeben, laden Sie Searchlinkfix herunter, um zumindest die URL-Tracker fernzuhalten.

- Direkte Behandlung des "kurzfristigen" Computer-Speichers: Ein weiterer Weg, um Optionen für die Überwachung Ihres Surfens zu neutralisieren, ist das Löschen des DNS (domain name system) Cache. Das Löschen erfolgt mit einfachen Befehlen im Betriebssystem. Der Neustart des Routers – der manchmal einen DNS-Cache hat - oder der Neustart des Computers, kann auch den jeweiligen DNS-Cache neu starten, falls der Router einen hat.

- Versuchen Sie, HTML Web Storage zu vermeiden :Web Storage ist in HTML5 integriert und im Gegensatz zu Cookies können die gespeicherten Informationen unmöglich überwacht und nur selektiv entfernt werden. Der Web-Speicher ist standardmäßig aktiviert. Wenn Sie also Internet Explorer oder Firefox verwenden, schalten Sie ihn einfach aus. Sie können auch das Add-on für Chrome verwenden, um die gespeicherten Informationen automatisch zu entfernen.

- Verwenden Sie ein VPN: Wie ich bereits erwähnt habe, kann Ihr Internetdienstanbieter überwachen, welche Seiten Sie beim Surfen im Internet besucht haben, und wer Sie belauschen möchte, kann auch Ihre Kommunikation abfangen. Um die gesamte eingehende und ausgehende Kommunikation zu schützen, ist es wichtig, ein VPN zu nutzen (für eine vollständige Erläuterung, klicken Sie hier). Ein VPN verschlüsselt alle Ihre Mitteilungen, so dass auch der Internetdienstanbieter oder die Geheimdienste oder einfach nur Hacker, die sich im WLAN Ihres Lieblings-Café herumtreiben, nicht wissen können, an wem Sie eine E-Mail gesendet haben, welchen Dienst Sie genutzt haben, usw. Häufig wird ein VPN von Personen verwendet, die zum Beispiel den kompletten Netflix-Filmkatalog außerhalb der USA sehen wollen. Allerdings ist nicht jedes VPN für Journalisten geeignet. Ein VPN für Journalisten wird nicht unbedingt das schnellste sein oder den besten Support haben, aber es muss darauf geachtet werden, dass es keine VPN-Protokolle führt – d.h. es kann nicht feststellen, wer Sie sind, welche Seiten Sie besucht haben und so weiter. Zu einem sicheren VPN gehört, dass die Firma, die es betreibt, sich nicht in einem der "14 Augen" Länder befindet, wo es Geheimdienstnetzwerken erlaubt ist, Informationen untereinander zu sammeln und zu teilen; in erster Linie in den USA. So haben VPN-Unternehmen, die sich im Gebiet der ehemaligen Sowjetunion befinden, einen Vorteil. Die dort ansässigen Gerichte erteilen nicht so leicht den Befehl, die von den lokalen Firmen gesammelten Informationen abzurufen, sei es in Bezug auf die eigenen Staatsbürger oder Ausländer. Hier finden Sie eine Liste von 5 VPN-Diensten, die sich hinsichtlich des Datenschutzes von den anderen abheben und sich alle außerhalb der "14 Augen" Länder befinden. Sollten Regierungen auf der Jagd nach Traffic sein, der von einem VPN geschützt ist, können Sie immer noch Stealth VPNs wie TorGuard verwenden, um sich der Herausforderung zu stellen, egal ob es sich um eine aktive Zensur der Regierung handelt oder es nur um Spionage geht. Tor und VPNs geben Ihnen den perfekten Schutz, wenn jemand versucht, Ihren Browserverlauf abzurufen, um ein Profil von Ihnen zu erstellen.

- Reparieren von DNS-Lecks: Die Verwendung eines VPNs schützt Sie nicht vollständig, da dieser DNS-Traffic auf Ihre Identität hinweisen kann. DNSLeakTest.com ermöglicht es Ihnen, solche Leckagen zu erkennen. Wenn der Test zeigt, dass das DNS von Ihrem VPN ist, dann können Sie sich entspannen. Sollte er jedoch zeigen, dass das DNS von Ihrem Internetdienstanbieter ist, dann sind Sie nicht anonymisiert. Sehen Sie sich in diesem Fall hier an, was Sie tun können.

- Virtuelle Rechner: Dieser nette kleine Trick ist eigentlich ein zweiter (virtueller) Computer, der als App in Ihrem Betriebssystem arbeitet. Sie können in ähnlicher Weise wie bei einem isolierten Computer, den ich vorhin bereits empfohlen habe, Dateien herunterladen oder Links öffnen, so dass Ihr Computer in geringerem Ausmaß Malware oder Spyware jeglicher Art ausgesetzt ist. Virtualisierungssoftware wie VirtualBox sollte mit einem sicheren Betriebssystem geöffnet werden. Das Herunterladen der Datei erfolgt mit dem virtuellen Rechner und die Internetverbindung wird abgebrochen; nach der Verwendung der Datei, müssen Sie sie löschen – und je nach Ihrem Gegner, sollten Sie sie vielleicht zusammen mit dem Rechner löschen.

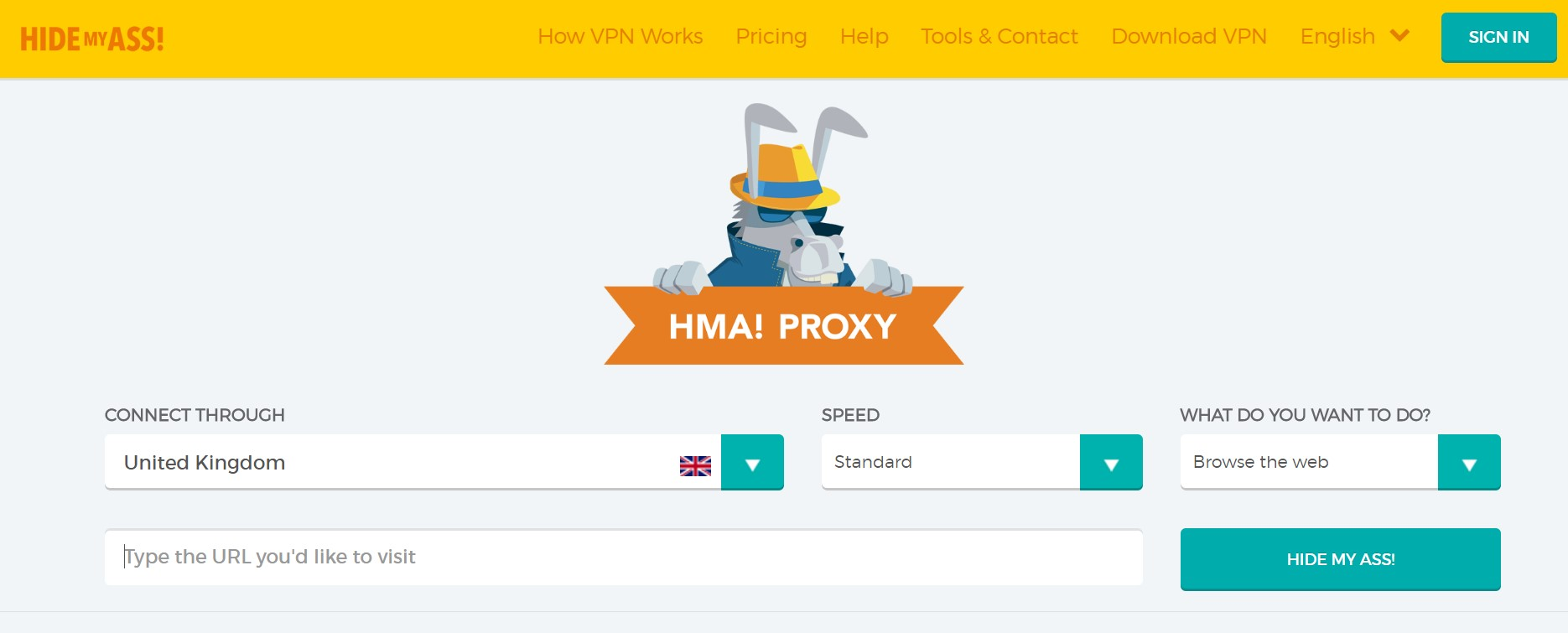

HMA Proxy-Server. Ich werde Ihren verstecken, wenn Sie meinen verstecken

- Proxy-Server: Wie bei den virtuellen Rechnern geht auch hier die Aktivität an einen anderen “Ort” wodurch Sie sich vor Spionage und anderen Angriffen schützen können. Tatsächlich ersetzen die Proxy-Server Ihre IP-Adresse mit ihren eigenen, wodurch Menschen zum Beispiel fälschlicherweise denken, dass Sie sich in einem anderen Land aufhalten. HideMyAss.com/proxy, Psiphon (Open Source) und JonDonym bieten alle einen ähnlichen Dienst. Einige Experten sagen, dass diese mit einem VPN und/oder Tor verwendet werden sollten, um eine höhere Sicherheitsstufe zu erreichen. Ich habe dann aber auch mit einigen Experten gesprochen, die behaupten, dass wenn Sie Tor verwenden, Sie sowieso so gut gesichert sind, wie man nur sein kann.

- Drei weitere Arten von Erweiterungen, die Ihre Sicherheitsstufe erhöhen können: Um zu überprüfen, ob das Internet-Protokoll, in dem Sie arbeiten, https sicher ist, können Sie die Erweiterung mit dem Namen HTTPS Everywhere installieren, die von Electronic Frontier Foundation (EFF), einer der Organisationen, die das Tor-Projekt finanzieren, stammt. Diese Erweiterung wird von vielen Cyber-Experten empfohlen; sie wird sicherstellen, dass Webseiten, die Sie besuchen, das sichere Protokoll verwenden, was definitiv keine Versicherungspolice gegen irgendetwas, aber dennoch besser als das unverschlüsselte Protokoll ist. Die zweite Art der Erweiterung kontrolliert die Daten, die das javaScript auf Webseiten enthüllt (um Ihr Surferlebnis zu verbessern). Zwei beliebte Optionen sind hier ScriptSafe und NoScript. Eine weitere Erweiterung ist der Ghostery Browser. Diese Erweiterung offenbart, welches der 2.000 Unternehmen Ihnen folgt und erlaubt Ihnen, unerwünschte zu blockieren. Es ist süß, aber Sie können wahrscheinlich nicht die NSA auf diese Weise blockieren. Privacy badger, ein Projekt von EFF, funktioniert auf ähnliche Art und Weise.

4. Sicherung Ihrer E-Mails

Wie sollten Sie Ihre E-Mails schützen? Das Problem bei der Aufrechterhaltung der Vertraulichkeit von E-Mails ist noch schwieriger: Google und Microsoft werden wahrscheinlich Ihre E-Mails an Regierungsbehörden senden, wenn Sie dazu aufgefordert werden. Was sollten Sie dagegen tun?

- Sichere Erweiterungen: Die einfachste Möglichkeit, vorausgesetzt Sie verwenden gängige Web-Mail-Dienste wie Yahoo und Google, ist das Browser-Plugin Mailvelope zu installieren und sicherzustellen, dass die Person auf der Empfängerseite dies ebenfalls tut. Diese Erweiterung verschlüsselt (und entschlüsselt) ganz einfach die E-Mail. Eine ähnliche, aber eingeschränkte Erweiterung zu Gmail, namens SecureGmail, wird einen ähnlichen Job ausführen. E-Mails, die diese Erweiterung durchlaufen, werden verschlüsselt und können nicht von Google entschlüsselt werden. Eine weitere Möglichkeit ist “Encrypted Communication”, das eine einfach zu verwendende Erweiterung für Firefox ist. Dafür benötigen Sie ein Passwort, auf das der Empfänger zugreifen kann – aber denken Sie daran, das Passwort niemals per E-Mail zu übermitteln.

- Sichere E-Mail-Anbieter: Hushmail ist ein Beispiel für einen E-Mail-Dienst, der eine bessere Sicherheit bietet als die üblichen Netzwerke, die Sie verwenden. Allerdings kann das Unternehmen per Gerichtsbeschluss gezwungen werden, E-Mails an die US-Regierung zu übergeben. Darüber hinaus werden auch die IP-Adressen protokolliert. Ein weiterer E-Mail-Dienst mit ähnlichen Features und Sicherheitsstufen ist Kolab Now, der sich selbst unter anderem für die Speicherung von Daten exklusiv in der Schweiz rühmt.

- E-Mail-Adressen für die einmalige Nutzung (DEA): Dies ist eine E-Mail-Adresse, die nur für einen bestimmten Zweck generiert wurde, vollständig anonym ist und sofort nach dem Gebrauch wieder gelöscht wird. Diese Lösung, die häufig bei der Registrierung für verschiedene Dienste angewendet wird, um Spam zu vermeiden, ist auch eine großartige Lösung für die Beibehaltung der Anonymität. Allerdings würde ich Journalisten nicht raten, mit ihren Quellen mit Hilfe dieser Methode zu kommunizieren, denn die Sicherheit ist nicht ihre stärkste Eigenschaft. Es gibt Dutzende von solchen temporären E-Mail-Adressen, aber der British Guardian hat zum Beispiel Guerrilla Mail und Mailinator empfohlen. Das Verwenden von Guerrilla Mail im Tor Browser sorgt dafür, dass nicht einmal der Anbieter Ihre IP-Adresse mit Ihrer E-Mail-Adresse verbinden kann. Wenn Sie darüber hinaus bei Tor eine E-Mail-Verschlüsselungssoftware wie GnuPG verwenden, sind Sie komplett sicher. Lassen Sie uns also ein bisschen über die E-Mail-Verschlüsselung sprechen.

- Verschlüsselung Ihrer E-Mails: Wired erhielt diese Empfehlung von Micah Lee, einem auf Datenschutz fokussierten Technologen, der mit dem EFF und First Look Media gearbeitet hat (hier ist ein Interview, das Lee mit Edward Snowden geführt hat): Das Verschlüsseln von Nachrichten mit Webmail kann schwierig sein. Es erfordert oftmals, dass Benutzer die Nachrichten kopieren und in Textfenster einfügen müssen, um sie danach mit Hilfe von PGP zu entwirren und zu entschlüsseln (PGP - Pretty Good Privacy – ist ein Verschlüsselungsprogramm, das einen kryptografischen Datenschutz und eine Authentifizierung für die Datenkommunikation bietet). Das ist der Grund, warum Lee eine andere E-Mail-Einrichtung vorschlägt, und zwar die Nutzung eines auf Datenschutz fokussierten E-Mail-Anbieters wie Riseup.net, die Mozilla Email App Thunderbird, das Verschlüsselungs-Plugin Enigmail sowie ein weiteres Plugin namens TorBirdy , das die Nachrichten durch Tor routet. Wie Reid in seinem Interview mit Kamphuis auf journalism.co.uk darauf hingewiesen hat, verlor Greenwald fast die Story um die NSA, da er zunächst die Anweisungen von Snowden hinsichtlich der E-Mail-Verschlüsselung ignorierte. Mit anderen Worten, wenn Sie eine Story haben möchten, die in die Geschichte eingehen wird, dann müssen Sie für Sicherheit sorgen. Kamphuis stimmt zu, dass PGP vertraut werden kann. Wie Reid und er erklären, haben Sie mit der PGP-Verschlüsselung einen öffentlichen Schlüssel, ähnlich wie Ihre öffentliche Telefonnummer, sowie einen privaten Schlüssel. Der öffentliche Schlüssel kann auf Twitter-Biografien, Visitenkarten, Webseiten und wo auch immer Ihre Arbeit veröffentlicht wird, angeführt werden, aber der private Schlüssel muss sicher aufbewahrt werden, genauso wie die anderen sensiblen Informationen. Wenn dann eine Quelle Informationen senden möchte, wird sie Ihren öffentlichen Schlüssel benutzen, um ihre E-Mail zu verschlüsseln. Diese E-Mail kann dann nur mit Hilfe Ihres privaten Schlüssels entschlüsselt werden. Kamphuis empfahl GNU Privacy Guard, eine Open-Source-Version von PGP, die einfach einzurichten ist und eine aktive Support-Community hat. Für die Verschlüsselung von Dateien, Daten und Festplatten schlug er vor, sein kostenloses eBook, “Informationssicherheit für Journalisten” zu lesen, das er mit Silkie Carlo veröffentlicht hat, den Prozess vollständig erklärt und durch CIJ herausgegeben wurde. Wenn Sie sich dafür entscheiden, die Nachricht selbst zu verschlüsseln, unabhängig von der Identität Ihre E-Mail-Anbieters, dann ist die Verwendung von ZIP mit einem Passwort eine gute Idee. 7ZIP ist ein empfohlenes Tool für diese Aufgabe.

- Zurück zu den Basics: Ja, ich weiß, dass es jetzt wieder um die E-Mail-Sicherheit 101 geht – aber bitte versuchen Sie Phishing zu vermeiden. Achten Sie im Feld “Von” in Ihrer E-Mail auf kleine Rechtschreibfehler; es könnte jemand anderes sein, als die Person vorgibt zu sein. Und ein letztes Wort noch zur E-Mail-Verschlüsselung: Eines der wirklichen Probleme, die es zu beachten gilt, ist, dass auch nach einer Verschlüsselung nicht wirklich alles verschlüsselt ist. Die E-Mail-Adresse des Absenders sowie Empfängers, die Betreffzeile sowie die Uhrzeit und das Datum, an dem die E-Mail gesendet wurde, bleiben unverschlüsselt. Anhänge und die Nachricht selbst sind die einzigen Daten, die verschlüsselt werden.

5. Schlussworte

Dies sind vielleicht die radikalsten Ratschläge, die ich beim Vorbereiten dieses eBooks durchgegangen bin.

Wie Micah Lee es ausdrückte, als er hinsichtlich Datenschutz auf WIRED interviewt wurde: “Wenn Ihr Computer gehackt wird, ist das Spiel vorbei. Das Erstellen einer virtuellen Sandbox rund um Ihre Online-Kommunikation ist ein guter Weg, um den Rest Ihres Systems geschützt zu halten. Tor ist genial und kann Sie anonym machen. Wenn Ihr Endpunkt jedoch kompromittiert wird, wird auch Ihre Anonymität kompromittiert. Wenn Sie wirklich anonym sein müssen, dann müssen Sie auch absolut sicher sein”.

Journalist Tony Loci drückt es in noch härteren Worten in einem Artikel in einem eBook über die Zukunft des grenzüberschreitenden investigativen Journalismus für die Nieman Stiftung in Harvard aus: “Einige Journalisten, Informatiker und Befürworter von Datenschutz sind so beunruhigt, dass sie Reportern alte Methoden empfehlen... und sich auf persönliche Interviews und Schneckenpost verlassen sollen”.

Ich hoffe, dass ich betroffenen Menschen helfen konnte und andere einige Informationen sammeln konnten, die aufzeigen, was es braucht und getan werden kann, um sicherzustellen, dass die Sicherheit Ihrer Quelle in diesen hektischen Zeiten gewährleistet ist.

6. Liste der Quellen für dieses eBook

- Sicherheit für Journalisten: Wie Sie Ihre Quellen und Daten sicher halten können

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Daten, Quellen und sich selbst sichern

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Überwachung und Sicherheit: Sind Reporter und Nachrichtenorganisationen ausreichend, um Quellen zu schützen?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: Die Zukunft des grenzüberschreitenden investigativen Journalismus

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Der ultimative Leitfaden zum Online-Datenschutz

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Was ist ein DNS-Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - So anonymisieren Sie alles, was Sie online machen

https://www.wired.com/2014/06/be-anonymous-online/ - 19 Wege, um anonym zu bleiben und Ihre Privatsphäre zu schützen

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden erklärt, wie Sie Ihre Privatsphäre zurückbekommen können

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Informationssicherheit für Journalisten: online sicher bleiben

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA zielt auf das Datenschutzbewusstsein

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ beschuldigt offiziell einen Journalisten einem Verbrechen aufgrund einer Enthüllung

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Ihre WhatsApp Geheimnisse sind jetzt sicher. Aber Big Brother beobachtet Sie immer noch…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama verfolgt Enthüller und sendet eine Warnung an Informantenh

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 Verschlüsselungsfehler, die zu Datenverletzungen führen

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Sie können anderen helfen! Klicken Sie hier, um auf Facebook oder Tweet zu teilen!

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!