Bericht: Datenschutzverletzung in biometrischer Sicherheitsplattform betrifft Millionen Anwender

Angeführt von den Datenschutzexperten Noam Rotem und Ran Locar hat das Team von vpnMentor kürzlich eine massive Datenschutzverletzung in der Sicherheitsplattform Biostar 2 aufgedeckt.

Biostar 2 ist eine Web-basierte biometrische Smart-Lock-Plattform. Es handelt sich um eine zentralisierte Anwendung, über die Administratoren Zugänge zu sicheren Bereichen in Gebäuden ermöglichen und mit denen sie Anwenderrechte vergeben. Außerdem lässt sie sich in Sicherheitsanwendungen von Dritten integrieren und sie kann Aktivitätsprotokolle protokollieren.

Als Teil einer biometrischen Software setzt Biostar 2 Gesichtserkennung und Fingerabdrücke als Technologie ein, um Anwender zu indentifizieren.

Die App wird von Suprema entwickelt. Die Firma gehört in Sachen Hersteller für Sicherheitsprodukte zu den Top 50 weltweit. Bei der biometrischen Zugriffskontrolle ist das Unternehmen in der Region EMEO sogar der Marktführer. Suprema ist kürzlich eine Partnerschaft mit Nedap eingegangen, um Biostar 2 in ihr AEOS-Zugriffskontrollsystem zu integrieren.

AEOS wird von mehr als 5700 Unternehmen in 83 Ländern eingesetzt. Zu den Kunden gehören einige der größten multinationalen Unternehmen. Aber auch kleine, regionale Firmen, Behörden und Banken nutzen das Produkt. Sogar die Metropolitan-Polizei in Großbritannien setzt es ein.

Die geleckten Daten sind sehr sensibel. Es handelt sich um detaillierte persönliche Daten von Angestellten sowie unverschlüsselte Anwendernamen und Passwörter. Hackers bekommen damit Zugriff und Rechte Gebäude, die Biostar 2 einsetzen. Böswillige Agenten könnten das Leck nutzen, um sichere Einrichtungen zu hacken und die Sicherheitsprotokolle für kriminelle Aktivitäten zu manipulieren.

Das Leck ist riesig. Es gefährdet nicht nur betroffene Geschäfte und Organisationen, sondern auch die Angestellten. Unser Team konnte auf mehr als 1 Million Fingerabdrücke zugreifen und auch Daten zur Gesichtserkennung. Kombiniert mit den persönlichen Daten, Anwendernamen und Passwörtern ist das Potenzial für kriminelle Aktivitäten und Betrug riesig.

Sobald Fingerabdruck und Gesichtserkennung gestohlen sind, sind individuelle Personen möglicherweise ihr restliches Leben davon betroffen.

Zeitrahmen für Entdeckung und Reaktion des Besitzers

Nachdem wir die Datenschutzverletzung in der Datenbank von Biostar 2 entdeckt hatten, kontaktierten wir das Unternehmen und haben sie über das Problem in Kenntnis gesetzt.

Allerdings war Biostar 2 während des Prozesses nicht sehr kooperativ. Unser Team hatte mehrmals versucht, das Unternehmen via E-Mail zu kontaktieren. Allerdings haben wir nie eine Antwort bekommen. Darauf hin haben wir uns entschlossen, das Unternehmen telefonisch zu kontaktieren. Auch hier war die Firma nicht sehr kooperativ.

Nachdem wir mit einem Mitglied des Teams in Deutschland gesprochen hatten, wurden wir mehr oder weniger abgewiesen, dass man "mit vpnMentor nicht spreche". Das Telefon wurde dann auch plötzlich aufgelegt. Deswegen vermuten wir, dass die Firma sehr wohl wusste, wer wir sind und dass wir versuchen, das Problem zu lösen.

Wir haben auch probiert, den DSGVO-Beauftragten des Unternehmens zu erreichen. Aber auch hier hatten wir kein Glück.

Die Niederlassung in Frankreich hat sich als kooperativer erwiesen. Sie hat in die Wege geleitet, dass das Datenleck geschlossen wurde.

- Datum der Entdeckung: 5. August 2019

- Datum, an der der Hersteller kontaktiert wurde: 7. August 2019

- Datum, an dem gehandelt wurde: 13. August und das Datenleck wurde geschlossen

Beispiele von Einträgen in die Datenbank

Als zentrale Sicherheitslösung befinden sich in der Datenbank von Biostar 2 alle möglichen sensiblen Daten.

Sie könnten sich für alle möglichen kriminellen Aktivitäten einsetzen lassen. Das wäre nicht nur für die betroffenen Geschäfte und Organisationen eine Katastrophe, sondern auch für die Angestellten oder Kunden.

Sie könnten sich für alle möglichen kriminellen Aktivitäten einsetzen lassen. Das wäre nicht nur für die betroffenen Geschäfte und Organisationen eine Katastrophe, sondern auch für die Angestellten oder Kunden.

Unser Team konnte auf mehr als 27,8 Millionen Einträge zugreifen. Insgesamt handelt es sich im 23 Gigabyte an Daten, die mitunter folgende Informationen enthalten:

- Zugriff auf die Administrationskonsolen von Kunden, Dashboards, Backend-Steuerung und Rechtevergabe

- Daten zu Fingerabdrücken

- Daten zur Gesichtserkennung und Fotos von Anwendern

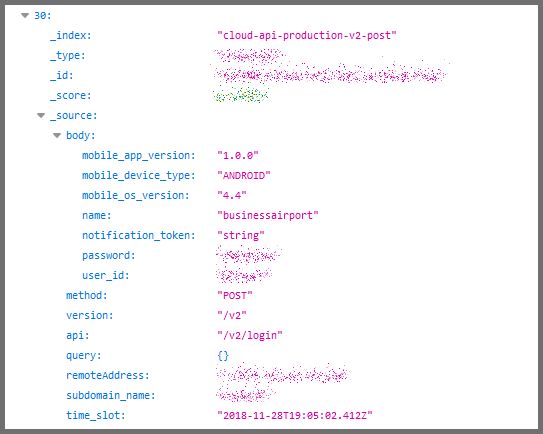

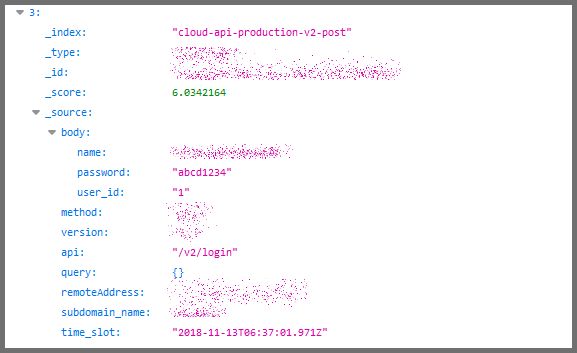

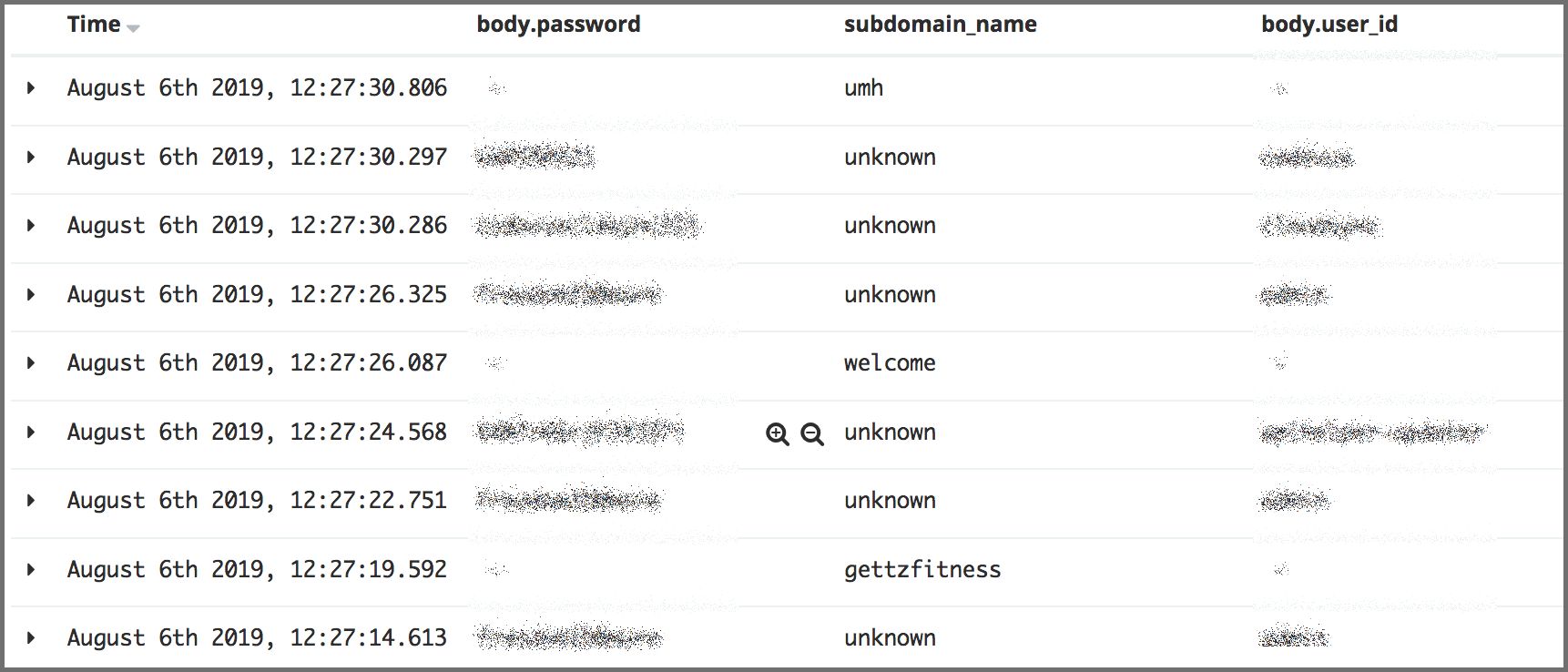

- Unverschlüsselte Benutzernamen, Passwörter und Nutzer-IDs

- Aufzeichnungen über Betreten und Verlassen von sicheren Bereichen

- Daten über Angestellte, Arbeitsbeginn und so weiter

- Sicherheitsstufen und Freigaben von Angestellten

- Persönliche Details, inklusive Privatadressen und E-Mails

- Unternehmensstrukturen und Hierarchien von Angestellten

- Informationen über mobile Geräte und Betriebssysteme

Sehr überrascht bei diesem Leck waren wir, wie ungesichert die Passwörter der Konten waren, auf die wir Zugriff hatten. Viele der Konten hatten unglaublich einfache Passwörter wie zum Beispiel ‘Password’ und ‘abcd1234’. Es ist wirklich kaum zu glauben, dass Leute immer noch nicht verstehen, wie einfach Hacker Zugriff auf ihre Konten bekommen.

Natürlich haben viele Anwender wesentlich komplexere und bessere Passwörter benutzt, die sich nicht so einfach erraten lassen. Allerdings haben wir die Passwörter in der Datenbank von Biostar 2 auslesen können, weil sie als Klartext gespeichert sind und nicht in einem sicheren Hash-Format.

Natürlich haben viele Anwender wesentlich komplexere und bessere Passwörter benutzt, die sich nicht so einfach erraten lassen. Allerdings haben wir die Passwörter in der Datenbank von Biostar 2 auslesen können, weil sie als Klartext gespeichert sind und nicht in einem sicheren Hash-Format.

Die betroffenen Unternehmen unterschieden sich in Größe, Standort, Branche und Anwender.Nachfolgend sind nur einige internationale Firmen, auf deren Daten wir uneingeschränkten Zugriff hatten:

Die betroffenen Unternehmen unterschieden sich in Größe, Standort, Branche und Anwender.Nachfolgend sind nur einige internationale Firmen, auf deren Daten wir uneingeschränkten Zugriff hatten:

USA

- Union Member House - Coworking Space und sozialer Club mit 7000 Nutzern.

- Lits Link - Consultants für Software-Entwicklung.

- Phoenix Medical

Indonesien

- Uptown - Coworking Space in Jakarta mit 123 Anwendern.

Indien und Sri Lanka

- Power World Gyms - hochwertiges Fitnessstudio-Franchisemit Zweigstellen in beiden Ländern. Wir konnten Informationen von 113.796 Anwender auslesen, inklusive der Fingerabdrücke.

Großbritannien

- Associated Polymer Resources

- Tile Mountain - Lieferant für Heimdekoration und DIY.

- Farla Medical

Vereinigte Arabische Emirate

- Global Village - Ein jährliches Kulturfestival, Zugriff auf 15.000 Fingerabdrücke.

- IFFCO - Gruppe für Nachrungsmittelproduktion.

Finnland

- Euro Park - Betreiber von Parkplätzen, der in ganz Finnland tätig ist.

Türkei

- Ostim - Bauträger für Industriegebiete.

Japan

- Inspired.Lab - Coworking und Design Space in Chiyoda City, Tokio.

Belgien

- Adecco Staffing - wir haben zirka 2.000 Fingerabdrücke gefunden, die zu Angestellten und der Personalabteilung gehören.

Deutschland

- Identbase - das Unternehmen befasst sich mit Technologie zum Drucken von ID- und Zugangskarten. Auch darüber haben wir Daten in der geleckten Datenbank gefunden.

Das größte Problem ist möglicherweise das Ausmaß des Lecks. Zu den potenziellen Kunden von Biostar 2 gehören Regierungen, Banken, Universitäten, Verteidigungsunternehmen, Polizei und multinationale Unternehmen.

Die Plattform ist weltweit über 1,5 Millionen mal installiert. Alle sind möglicherweise von diesem Leck betroffen. Die Anzahl der betroffenen Menschen könnte 10 Millionen übersteigen.

Auswirkungen der Datenschutzverletzung

Sobald Du Zugriff auf das gesamte Sicherheitssystem einer Organisation hast, ist es im Grunde genommen ausgehebelt. Jeder halbwegs gute Hacker kann seine eigenen Fingerabdrücke und persönliche Daten hinzufügen und damit eine Einrichtung betreten.

Gesichtserkennung und Daten zu Fingerabdrücken lassen sich nicht ändern. Sobald sie gestohlen sind, ist es ein Problem. Es ist besorgniserregend, wie unsicher Biostar 2 diese Daten speichert. Schließlich sind die Daten sehr wichtig und Biostar 2 ist ein Sicherheitsunternehmen.

Anstatt den Hash eines Fingerabdrucks zu speichern (der sich nicht nachbilden lässt), speichern sie den eigentlichen Fingerabdruck. Er lässt sich für böswillige Zwecke kopieren.

Sämtliche in diesem Leck gefundene Daten könnten von Kriminellen auf verschiedene Weise für illegale und gefährliche Aktivitäten genutzt werden.

Übernahmen von Konten und Datenschutzverletzungen

Durch das hier beschriebene Leck haben kriminelle Hacker vollständigen Zugang auf Administratorkonten von Biostar 2. Sie können deswegen hochrangige Konten mit umfangreichen Berechtigungen übernehmen und damit die Sicherheitseinstellungen im gesamten Netzwerk ändern.

Sie können nicht nur die Rechte von Anwendern ändern und Leute aus bestimmten Bereichen aussperren, sondern auch neue Konten anlegen, inklusive Gesichtserkennung und Fingerabdrücken. Damit hätten sie selbst Zugang zu abgesicherten Bereichen in einem Gebäude oder einer Einrichtung.

Weiterhin können Hacker die Fingerabdrücke von bestehenden Konten ändern und ihre eigenen hinterlegen. Damit übernehmen sie das Konto eines Anwenders, um sich Zutritt zu gesicherten Bereichen zu verschaffen. Hacker und andere Kriminelle könnten Fingerabdruck-Archive anlegen, die immer dann genutzt werden, wenn sie unbemerkt Zutritt zu einem Bereich haben wollen.

Damit bekommt ein Hacker und sein Zutritt zu allen Bereichen, die mit Biostar 2 abgesichert sind. Weiterhin haben sie Zugriff auf Aktivitätsprotokolle. Sie können also Daten löschen oder manipulieren, um ihre Aktivitäten zu verbergen.

Das Resultat ist, dass die gesamte Sicherheitsinfrastruktur eines gehackten Gebäudes nutzlos ist. Jeder mit den hier genannten Daten kann sich frei bewegen und überall ungesehen hingehen.

Raub und Betrug

Die größte Gefahr ist Diebstahl, wenn ein Hacker oder ein Krimineller Zutritt zu einem eigentlich gesicherten Gebäude hat. Mithilfe dieser Datenbank können sie in einfach in einen raum spazieren und alle Wertgegenstände mitnehmen.

Dabei ist das völlig unabhängig vom Gebäude. Vielleicht ist es ein einfaches Fitness-Center oder auch ein Zimmer in einer Behörde.

Durch das Leck haben Hacker außerdem Zugriff auf ansonsten abgesicherte, in sich geschlossene Netzwerke, die sie vielleicht von außerhalb des Gebäudes nicht erreichen. Auf diese Weise lassen sich wertvolle Daten stehlen. Weiterhin könnten die Angreifer Viren installieren sowie Systeme überwachen und ausnutzen. Es gibt noch viele weitere Möglichkeiten.

Identitätsdiebstahl und Betrug

Das Leck von Biostar 2 enthält immense Mengen an persönlichen Daten. Dazu gehören die Namen der Anwender, Fingerabdrücke und Fotos. Es befinden sich Aufzeichnungen über Angestellte, E-Mail-Adresse und auch Privatadressen darin.

Abgesehen von den Sicherheitsrisiken für betroffene Unternehmen, sind auch Angestellte und Kunden mögliche Ziele für Betrug und andere Verbrechen.

Die gleichen persönlichen Daten lassen sich zum Beispiel auch einsetzen, um Phishing-Kampagnen zu starten. Bei einer Phishing-Kampagne werden E-Mails imitiert und man will das Opfer dazu bewegen, auf einen Link zu klicken, der dann wiederum zu Malware führt. Alternativ dazu wollen die Angreifer das Opfer dazu bewegen, persönliche Daten einzugeben, die sie dann stehlen.Weil es in diesem Leck so viele persönliche und umfassende Details gibt, lassen sich daraus mit relativ wenig Aufwand effiziente Phishing-Kampagnen kreieren.

Die Daten von Biostar 2 geben Cyberkriminellen eine solide Grundlage, sich damit finanziell bereichern. Sie können die Informationen, inklusive Fingerabdrücke, verkaufen. Mögliche Abnehmer finden sich im Dark Web oder auch andere kriminelle Vereinigungen haben Interesse daran. Daraus resultierend gibt es viele mögliche kriminelle Aktivitäten, die sich nicht verfolgen lassen. Leidtragende sind die unschuldigen Anwender von Biostar 2.

Erpressung

Eine beliebte Taktik von allen Kriminellen weltweit ist, bestimmte Angestellte zu erpressen. Sie werden nach ihrer Rolle in einem Unternehmen ausgesucht. Auf diese Weise kommt ein Hacker an wertvolle Informationen oder Assets, ohne sich physisch selbst in Gefahr begeben zu müssen.

Durch die Datenschutzverletzung der Datenbank von Biostar 2 sind die individuellen Sicherheitsberechtigungen eines Unternehmens aufgedeckt. Somit lassen sich gezielt hochrangige Mitarbeiter angreifen. Möglicherweise werden sie anhand dieser Informationen erpresst.

Da es auch private Details gibt, sind Angriffe und Drohungen mitunter sehr wirksam. Die kriminellen könnten persönliche Schwachpunkte bei Familie und Beziehungen ausnutzen. Deswegen sind auch die Angestellten der Kunden von Biostar 2 stark gefährdet.

Gestohlene Fingerabdrücke nutzen

Die Anwendung von biometrischer Sicherheit wie Fingerabdrücke ist eine relativ neue Entwicklung. Deswegen sind die potenziellen Gefahren von gestohlenen Fingerabdrücken noch nicht vollständig abzusehen.

Allerdings ist in diesem Zusammenhang eine Sache sehr wichtig. Gestohlene Passwörter lassen sich ändern. Bei Fingerabdrücken ist das nicht der Fall.

Aus diesem Grund ist der Diebstahl von Fingerabdrücken noch bedenklicher. Fingerabdrücke ersetzen eingetippte Passwörter bei vielen Verbrauchergeräten. Handys sind ein Beispiel. Die meisten Fingerabdruck-Scanner in Verbrauchergeräten sind unverschlüsselt. Entwickelt ein Hacker eine Technologie, den Fingerabdruck zu replizieren, hat er Zugriff auf alle Daten und Apps auf dem entsprechenden Gerät. Dazu gehören Nachrichten, Fotos und gespeicherte Bezahlmethoden.

Das ist nur ein potenzielles Problem von vielen.

Für Biostar 2 ist der Ruf nun eines der größten Probleme. Eine Sicherheits-App mit so vielen Anwendern und so ineffizientem Datenschutz wird bei den Kunden Besorgnis auslösen.

Der Umfang und die Schwere dieses Lecks machen Biostar 2 als Sicherheitsanbieter nicht gerade vertrauenswürdig.

Hätten kriminelle Hacker das Leck entdeckt, hätten sie die Daten herunterladen und für später aufheben können. Sie lassen für allerlei kriminelle Aktivitäten benutzen.

Ratschlag von Experten

Das Leck hätte sich vermeiden lassen, wenn die Entwickler von Biostar 2 ein paar einfache Sicherheitsvorkehrungen hätten. Die von uns gefundenen Daten hätten immer noch in den Händen von kriminellen Hackern landen können, aber wir raten Biostar 2 und Suprema:

- Sichert die Server mit besseren Schutzmaßnahmen.

- Speichert die Fingerabdrücke der Anwender nicht direkt. Hinterlegt eine gehashte Version, die sich nicht abbilden oder wiederherstellen lässt.

- Angemessene Zugriffsregeln auf die Datenbank ist ein Muss.

- Ein System, das keine Authentifizierung verlangt, sollte niemals offen im Internet sein.

Anstatt den Hash des Fingerabdrucks zu sichern (der sich nicht nachbilden lässt), wird der eigentliche Fingerabdruck abgelegt. Damit lässt sich natürlich eine Kopie des Fingerabdrucks machen, die sich auch missbrauchen lässt.

Ratschlag für Kunden von Biostar 2

Benutzt Dein Unternehmen oder Deine Organisation Biostar 2 und hast Sorge, von der Datenschutzverletzung betroffen zu sein, dann solltest Du Suprema kontaktieren und um weitere Informationen bitten.

Wir raten außerdem dazu, das Passwort für das Dashboard von Biostar 2 sofort zu ändern. Unterrichte außerdem Deine Mitarbeiter, dass sie die persönlichen Passwörter ändern.

Wir haben einen Leitfaden zusammen gestellt, wie Du Dein Unternehmen online schützt. Finde heraus, wie Du Deine Website und Online-Datenbanken absicherst und vor Hackern schützt.

Ratschlag an Anwender

Setzt Dein Arbeitgeber oder ein Unternehmen, bei dem Du Kunde bist, auf Biostar 2, dann wurden Deine persönlichen Daten, Fingerabdrücke oder Fotos zur Gesichtserkennung möglicherweise exponiert. Wir raten dazum sofort das Passwort zu ändern und wenn möglich, auch den Anwendernamen Deines Kontos von Biostar 2.

Du solltest außerdem das Unternehmen oder den Arbeitgeber in Kenntnis setzen und Deine Sorge zum Ausdruck bringen. Stelle auf jeden Fall sicher, dass sie sich über das Datenleck bewusst sind.

Machst Du Dir über Datenschutz und Schwachstellen generell Gedanken, dann lies unseren umfassenden Leitfaden zum Thema Online-Datenschutz. Er zeigt viele Möglichkeiten, wie Du Ziel von Cyberkriminellen werden kannst. Wir verraten Dir auch, welche Schritte Du unternehmen kannst, um sicher zu bleiben.

Wie und warum wir die Datenschutzverletzung entdeckt haben

Das Sicherheits-Team von vpnMentor hat die Datenschutzverletzung im Zuge eines umfangreichen Web-Mapping-Projekts entdeckt. Angeführt durch Ran und Noam scannt das Team Ports, um ähnliche IP-Blöcke zu finden. Sie benutzen die Blöcke dann, um Lücken im Web-System einer Firma aufzudecken. Sobald Sicherheitslücken gefunden sind, sucht das Team nach Schwachstellen, die wiederum zu einer Datenschutzverletzung führen.

Das Team hat entdeckt, dass die komplette Datenbank von Biostar 2 ungeschützt und zum Großteil unverschlüsselt ist. Das Unternehmen benutzt eine Elasticsearch-Datenbank, die eigentlich nicht für den gemeinsamen Einsatz mit einer URL gedacht ist. Allerdings konnten wir via Browser darauf zugreifen. Mit manipulierten Suchkriterien in der URL ist es uns gelungen, riesige Datenmengen zu exponieren.

Dank der großen Erfahrung des Teams, konnten sie die Datenbank untersuchen, um die Echtheit zu bestätigen.

Als ethische Hacker sehen wir uns verpflichtet, die Websites in Kenntnis zu setzen, auf denen wir die Sicherheitslücken gefunden haben. Das ist besonders dann der Fall, wenn so viele Leute und so sensible Daten von der Datenschutzverletzung betroffen sind.

Allerdings haben wir auch gegenüber der Öffentlichkeit eine Verantwortung. Kunden von Biostar 2 und deren Angestellte müssen wissen, welche Risiken sie eingehen, wenn sie eine Technologie benutzen, die die Daten der Anwender so schlecht schützt.

Über uns und vorherige Berichte

vpnMentor ist die weltweit größte Bewertungsseite von VPNs. Unsere Expertenabteilung ist ein Pro-Bono-Service, mit der wir der Online-Community helfen wollen, sich gegen Cyberbedrohungen zu schützen. Wir klären die Unternehmen auf, wie sie die Daten ihrer Anwender schützen können.

Wir haben kürzlich eine riesige Datenschutzverletzung gefunden, vor der 80 Millionen Haushalte in den USA betroffen sind. Weiterhin haben wir entdeckt, dass es bei Gearbest eine massive Datenschutzverletzung gab. Vielleicht interessiert Dich auch unser Bericht über VPN-Lecks und der Bericht über Datenschutzstatistiken.

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!