Tor gegen VPN: Was ist 2026 sicherer und privater?

Die digitale Welt dreht sich schnell und deswegen liegt der Fokus auf Online-Privatsphäre und Anonymität. Wir wollen sicherstellen, dass persönliche Informationen und Online-Aktivitäten privat bleiben. Ebenso möchten wir nicht, dass Unternehmen, Regierungen und Cyberkriminelle daran gelangen.

Sprechen wir über Online-Security, dann sind VPNs und Tor die stärksten Tools, die Du benutzen kannst. Sie sind sich zwar in vielerlei Hinsicht gleich, aber die Unterschiede machen sie in verschiedenen Situationen anders nützlich. Für Deine Security und Privatsphäre ist es sehr wichtig, dass Du die richtige Wahl für die individuellen Anforderungen triffst.

Nachfolgend sprechen wir über die Unterschiede zwischen Tor und VPNs, was sie tun und wie sie funktionieren. Wir sehen uns auch die verschiedenen Möglichkeiten an, wie Du sie verwenden kannst. Damit fällt Dir eine Entscheidung leichter, ob Du nun Tor oder ein VPN benutzen möchtest und was die beste Lösung für Dich ist.

Inhaltsverzeichnius

- Über VPNs

- Über Tor

- Was ist die beste Lösung für Online-Privatsphäre: Tor oder VPN?

- Vergleichstabelle: VPN gegen Tor

- VPN + Tor: Eine tolle Kombination

- Zusammenfassung

Über VPNs

Was sind VPNs und was machen sie?

Ein Virtual Private Network (VPN) verbindet Dein Gerät über einen sicheren Tunnel mit einem außenstehenden Server und das in einem Land Deiner Wahl. Damit wird Deine IP-Adresse verschleiert und es sieht so aus, als würdest Du vom Standort des außenstehenden Servers auf das Internet zugreifen.

Wird das mit Verschlüsselung kombiniert, ist das eine optimale Lösung für die Online-Anonymität. Es bedeutet, dass Schnüffler nicht finden, nach was sie suchen oder was Du anguckst. Auch Google und Facebook können Deinen Surf-Verlauf nicht nutzen, um gezielte Werbung für Dich auszuliefern.

Was ist Verschlüsselung und was kann sie für Dich tun?

VPNs setzen auf qualitativ hochwertige Verschlüsselung, um Deine persönlichen Informationen abzusichern. Stelle Dir einfach vor, dass Deine Daten in einem nicht knackbaren Tresor sind und nur wer das Passwort hat, kann ihn öffnen und die Inhalte ansehen.

Angreifer können theoretisch die Verschlüsselung mit 256-Bit AES durch einen Brute-Force-Angriff knacken. Allerdings würden 50 Supercomputer 1018 AES-Schlüssel pro Sekunde für zirka 3×1051 Jahre prüfen müssen, um ein Stück er verschlüsselten Daten zu knacken. Darüber müssen wir uns in der heutigen Zeit keine Sorgen machen.

Greift ein Hacker oder eine Regierung Deine Daten ab, während sie über das Internet wandern, könnten sie nicht gelesen werden. Es würde einfach wie Kauderwelsch aussehen.

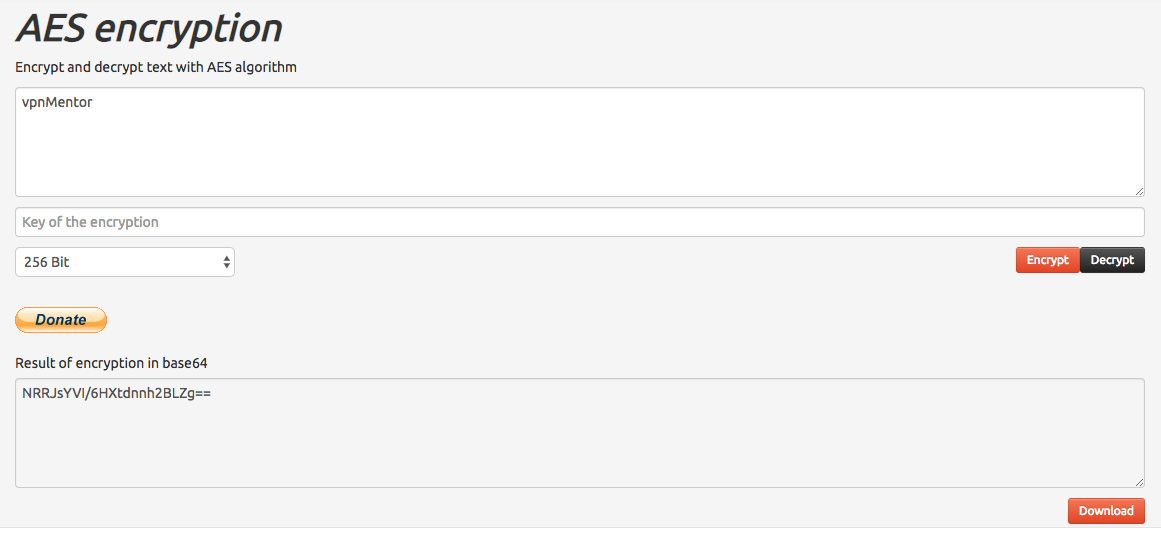

Um das zu testen, habe ich einen AES-Verschlüsselungs-Generator genutzt und die Phrase ‘vpnMentor’ eingegeben. Ohne Verschlüsselung kannst Du die Phrase ‘vpnMentor’ klar sehen. Wird sie allerdings verschlüsselt, kommt das dabei raus: ‘NRRJsYVI/6HXtdnnh2BLZg==’

Es sind solche speziellen Sicherheitsfunktionen, die Journalisten und Aktivisten schützen, wenn sie in politisch instabilen Umgebungen sind und digitale Kommunikation benutzen. Aber VPNs eignen sich nicht nur für Menschen, die in prekären Situationen sind. Sie sind der Schlüssel für Anonymität und bedeuten Sicherheit für alle Bürger.

Du kannst ein VPN benutzen, wenn:

- Du Dir über Deine privaten Informationen Sorgen machst. Damit ist zum Beispiel gemeint, dass Online-Banking-Details in die falschen Hände geraten.

- Du Deine Online-Anonymität schätzt.

- Du Torrents teilst oder herunterlädst. Das gilt vor allen Dingen in Regionen, in denen Torrents nicht erlaubt sind.

- Du in einem Land lebst, in dem es starke Online-Zensur oder starke Überwachungsprogramme gibt.

- Du nicht willst, dass Firmen Deine Surfgewohnheiten verfolgen, um Dir gezielt Werbung vorzusetzen.

- Du Zugriff auf ein Geschäftsnetzwerk brauchst, während Du unterwegs bist.

- Du eine Netzwerk-Firewall umgehen oder verhindern willst, dass Netzwerkadministratoren Deine Surf-Aktivitäten verfolgen.

- Du öffentliche WLANs benutzt und Deinen Computer schützen willst.

- Du gerne Netflix und andere Streaming-Dienste nutzt und deren komplette Bibliotheken in anderen Regionen entsperren möchtest.

- Du Dein Recht auf Online-Freiheit schätzt.

Die Vorteile von einem VPN

Ende-zu-Ende-Verschlüsselung: VPNs verschlüsseln alle Daten, die über seine Verbindung laufen.

Geschwindigkeit: Ein VPN wird Deine Verbindung etwas verlangsamen (bei einem qualitativ hochwertigen VPN wirst Du den Unterschied aber kaum merken). Drosselt Dein ISP die Verbindung oder es gibt Netzwerkstaus, dann kann ein VPN Deine Verbindung sogar beschleunigen.

Einfach zu benutzen: Um ein VPN nutzen zu können, musst Du Dich normalerweise nur registrieren. Danach lädst Du die relevante App herunter und installierst sie. Danach kannst Du Dich mit einem Server Deiner Wahl verbinden. Du brauchst kein tiefgründiges technisches Wissen dafür.

Geografische Sperren und Zensur umgehen: Ein VPN verschleiert Deine IP und es sieht so aus, als würdest Du von einem anderen Standort aus auf das Internet zugreifen. Es kommt auf den Server an, mit dem Du verbunden bist. Auf diese Weise kannst Du geografisch gesperrte Websites und Streaming Services wie zum Beispiel Netflix einfach entsperren.

Wie funktionieren VPNs?

Was Du brauchst, um ein VPN nutzen zu können:

- Ein Konto bei einem VPN-Anbieter

- Die Client Software des VPN-Anbieters, die auf Deinem Gerät installiert sein muss

Sobald Du bei Deinem Anbieter ein Konto angelegt hast, startest Du die Client Software auf Deinem Computer. Dort meldest Du Dich an und wählst einen Server aus, mit dem Du Dich verbinden möchtest. Der von Dir gewählte Server hängt von Deinen Anforderungen ab. Liegt Dein Fokus auf Sicherheit und Geschwindigkeit, wähle einen Server, der sich nahe Deines physischen Standorts befindet. Möchtest Du Zensur und geografische Sperren umgehen, dann wähle einen Server in einem anderen Land aus.

Sobald Du verbunden bist, verschlüsselt die Software alle Deine Daten und leitet sie danach durch einen Tunnel über den Server, den Du ausgewählt hast. Der Server leitet sie danach an die Website weiter, die Du besuchen willst. Weil der Server Deine IP verschleiert, scheinen die Daten vom entsprechenden Server und nicht Deinem Gerät zu kommen. Auf diese Weise bist Du komplett anonym.

Nach was Du für ein sicheres VPN Ausschau halten solltest

Qualitativ hochwertige Verschlüsselung: Um die Privatsphäre Deiner Daten zu gewährleisten, sollte Dein VPN-Anbieter Verschlüsselung mit 256-Bit einsetzen.

Schutz vor DNS-Lecks: Domain Name System (DNS) ist das Internet-Äquivalent zum Telefonbuch. Besuchst Du eine Website, fordert Dein Computer die IP-Adresse der Website vom DNS-Server Deines ISPs an. Benutzt Du allerdings ein VPN, wird der DNS-Server des VPNs kontaktiert.

Manchmal gibt es eine Schwachstelle in Deinem Netzwerk und deswegen werden die DNS-Anfragen zum DNS-Server Deines ISPs geleitet und nicht zu dem Deines VPNs. Auf diese Weise kann Dein ISP sehen, welche Websites Du besuchst. Sieh Dich nach einem VPN um, das Schutz vor DNS-Lecks bietet. Stelle sicher, dass Deine Surf-Aktivitäten niemals enthüllt werden.

Eine strenge Keine-Logs-Richtlinie: Die meisten VPN-Anbieter speichern Deine Aktivitäten in irgendeiner Form. Dazu gehören zum Beispiel Zeitstempel und die Menge der pro Sitzung übertragenen Daten. Diese Art der Datenspeicherung ist in den allermeisten Fällen harmlos, weil sich damit keine persönlichen Informationen identifizieren lassen. Speichert Dein Anbieter allerdings Protokolle von allen Deinen Surf-Aktivitäten, dann bist Du online nicht mehr länger anonym.

Sollten die Behörden mit einem Durchsuchungsbefehl im Hauptquartier des Unternehmens auftauchen und die Server beschlagnahmen, kann ein VPN ohne Protokollaufzeichnungen keine Informationen aushändigen.

Automatischer Notausschalter: Ein automatischer Notausschalter wird Dich vom Internet trennen, sobald Deine VPN-Verbindung ausfällt. Auf diese Weise werden Daten- und IP-Lecks verhindert.

Vorteile und Nachteile von der Verwendung eines VPNs

Vorteile |

Nachteile |

|---|---|

|

|

Über Tor

Was ist Tor und wie funktioniert es?

Tor ist die Abkürzung für The Onion Router. Es handelt sich dabei um freie Software, die Deine Identität verschleiert. Dabei wird Dein Datenverkehr verschlüsselt und durch einige Server geleitet, die von Freiwilligen betrieben werden. Sie sind auch als Knotenpunkte bekannt. Kommt Dein Datenverkehr beim letzten Knotenpunkt an, dem Ausgangsknotenpunkt, wird er entschlüsselt und an die Website weitergeleitet, die Du besuchen willst.

Wegen der Verschlüsselung durch mehrere Schichten kann jeder Knotenpunkt lediglich die IP-Adressen des Knotenpunktes sehen, der vorher beziehungsweise nachher kommt (mit Ausnahme des Eingangsknotenpunktes, der die echte IP sieht). Nur die Ausgangsknotenpunkte können Deine verschlüsselten Daten sehen. Tor verhindert, dass sich Deine Surf-Aktivitäten jemals zu Dir zurückverfolgen lassen. Schnüffler können Deinen Datenverkehr sehen, sobald er das Netzwerk verlässt, aber nicht, wo er herkommt.

Weil die Tor-Knotenpunkte aber von Freiwilligen betrieben werden, kann jeder einen Ausgangsknotenpunkt aufsetzen und den unverschlüsselten Datenverkehr sehen, der ihn verlässt. Dazu gehören auch Hacker und Schnüffler. Bösartige Ausgangsknotenpunkte sammeln in der Regel Informationen wie zum Beispiel Anmeldedaten für Websites, persönliche Daten, Online-Chat-Nachrichten und E-Mails. Es gibt zwei Möglichkeiten, sich dagegen zu wehren:

- Sende keine privaten Nachrichten und sensible Informationen über Deine Verbindung. Melde Dich niemals bei Websites an, sofern sie kein HTTPS benutzen.

- Benutze ein VPN zusammen mit Tor, um Deine sensiblen Informationen und Anmeldedaten zu verschlüsseln. Wir sprechen weiter unten noch genauer darüber.

Zugriff auf versteckte Websites

Tor ist außerdem eine Tür zum Dark Web. Dort findest Du mehrere tausend Websites von kriminellen Operationen, aber es ist auch ein sicherer Hafen für Leute, um Informationen anonym zu teilen. Zum Beispiel betreibt die New York Times ein sicheres Schließfach im Dark Web, damit Whistleblower Dateien und Informationen einsenden können, ohne ihre Identität zu kompromittieren. Lass Dich davon aber nicht abschrecken. Normale Leute benutzen Tor ebenfalls!

Viele populäre Websites betreiben verstecke .onion-Versionen, die Du nur via Tor erreichen kannst. Hier sind ein paar Beispiele:

Facebook: Auch wenn Online-Anonymität und Facebook eigentlich nicht zusammenpassen, verwendet Facebook eine .onion-Adresse, damit Leute in stark zensierten Regionen den Service für die Kommunikation nutzen können.

ProPublica: ProPublica hat eine .onion-Seite ins Leben gerufen, damit sich Leser nicht um digitale Überwachung sorgen müssen. Das gilt vor allen Dingen in Gegenden, in denen ProPublica zensiert ist.

DuckDuckGo: DuckDuckGo ist eine leistungsfähige Suchmaschine. Im Gegensatz zu Google verletzt sie aber Deine Privatsphäre nicht. Benutzt Du Google zusammen mit Tor, wirst Du mit Captchas bombardiert, um sicherzustellen, dass Du keine Maschine bist. DuckDuckGo löst das Problem aber und springt für Google ein.

Vielleicht setzt Du Tor ein, wenn:

- Du daran interessiert bist, Deine Surf-Aktivitäten zu anonymisieren.

- Du in einem Land wohnst, in dem es starke Überwachungsprogramme seitens der Regierung gibt.

- Du Zensur umgehen willst, um Zugriff auf gesperrte Inhalte zu bekommen oder Du Deine Meinung frei äußern möchtest.

- Du Websites daran hindern möchtest, dass Sie Deine Surf-Aktivitäten sehen und gezielt Werbung ausliefern können.

- Du Dein Recht auf Online-Freiheit wahrnehmen möchtest.

Vorteile von Tor

Es ist kostenlos: Tor ist bei Weitem die günstigste Sicherheitslösung, weil es eben nichts kostet.

Komplette Anonymität: Tor protokolliert Deine Surf-Aktivitäten nicht. Du musst Dich nicht registrieren, um es zu benutzen. Weil es nichts kostet, werden auch keine Aufzeichnungen über Finanzdaten gemacht.

Schwierig zu beenden: Die Server von Tor sind weit um den Erdball verstreut. Für die Behörden ist es somit nahezu unmöglich, den Service zu schließen. Im Gegensatz zu einem VPN gibt es keinen Hauptsitz oder einen Hauptserver, der angreifbar wäre.

VPNs sind Unternehmen und somit laufen sie Gefahr, geschlossen oder verboten zu werden. Du kannst Dir in so einem Fall nur einen anderen Anbieter suchen. So ein Problem hast Du bei Tor nicht.

Wie funktioniert Tor?

Was Du brauchst, um Tor zu benutzen:

- Den Tor Browser oder das Betriebssystem.

Tors Software öffnet einen Pfad von Deinem Gerät durch zwei zufällig gewählte Knotenpunkte zu einem Ausgangsknotenpunkt. Danach werden drei Schichten an Verschlüsselung auf Dein Datenpaket angewandt, ebvor sie an den ersten Knotenpunkt geschickt werden.

Der erste Knotenpunkt im Netzwerk entfernt die äußere Verschlüsselungsschicht. Die Daten in dieser Schicht wissen, wohin das Datenpaket als nächstes geschickt werden soll. Der zweite Knotenpunkt wiederholt den Vorgang.

Erreicht der Datenverkehr den Ausgangsknotenpunkt des Netzwerks, wird die letzte Verschlüsselungsschicht entfernt. Damit wird nicht nur das endgültige Zielt der Daten enthüllt, sondern auch die Informationen, die sich darin befinden. Dazu gehören auch alle sensiblen Informationen, die Du möglicherweise bei der Website ursprünglich eingegeben hast.

Tor wird die gleichen drei Knotenpunkte ungefähr 10 Minuten lang benutzen und danach einen komplett neuen Pfad für Deinen Datenverkehr etablieren.

Vorteile und Nachteile von der Benutzung Tors

Vorteile |

Nachteile |

|---|---|

|

|

Was ist die beste Lösung für die Online-Privatsphäre: Tor oder VPN?

Ein VPN ist die beste Lösung für die Online-Privatsphäre.

Tor wird sehr dafür geschätzt, dass es Deinen Internet-Datenverkehr verschlüsselt. Allerdings ist das limitiert und es ist anfällig für Angriffe und Datenlecks.

Jeder kann einen Knotenpunkt erstellen und betreiben, auch Hacker und Schnüffler. Tor bietet keine Ende-zu-Ende-Vershclüsselung und solange Du keine Website mit aktiviertem HTTPS aufrufst oder das Dark Web benutzt, kann der Besitzer des Ausgangsknotenpunktes Deine Daten und auch das Ziel sehen.

Hast Du Tor benutzt, um sensible Informationen zu verschicken oder Dich bei einer Website zu registrieren, dann haben auch alle die Informationen, die den Ausgangsknotenpunkt besitzen. VPNs bieten Ende-zu-Ende-Verschlüsselung und die Daten sind für Hacker und Schnüffler 100 Prozent unsichtbar.

Solange Du nicht das Betriebssystem von Tor benutzt, werden nur die Daten geschützt, die via Browser übertragen werden. Ein VPN wird alle Deine Daten verschlüsseln, die über die Verbindung laufen.

Die meisten VPNs bieten Notausschalter. Sie trennen Deine Verbindung zum Internet, sollte die VPN-Verbindung ausfallen. Damit wird verhindert, dass ungeschützte Daten enthüllt werden.

Das Netzwerk von Tor kann so nicht ausfallen. Allerdings kann es bösartige Knotenpunkte geben, die Deine Daten sammeln. Anders als ein VPN hat Tor keinen Notausschalter, der einen Fehler wie diesen erkennt. Ist also einer der Knotenpunkte kompromittiert, werden Deine Daten weiterhin exponiert.

VPNs haben auch Nachteile. Benutzt Du allerdings ein VPN, ist das Risiko geringer, gehackt zu werden. Die sicherste Lösung für die Online-Sicherheit ist allerdings, wenn Du ein VPN mit Tor kombinierst. Wir gehen nachfolgend noch genauer darauf ein.

CVergleichstabelle: VPN gegen Tor

Nachfolgend findest Du, wie sich die beiden im direkten Vergleich machen:

Tor |

VPN |

|

| Kosten: | Kostenlos. | Gebühren für die Abonnements sind erschwinglich – normalerweise ohne Vertrag. |

| Verschlüsselung: | Ja, aber nur der Ausgangsknoten. | Ja, Ende-zu-Ende-Verschlüsselung. |

| Anonymität: | Ja, aber Überwachungsprogramme können erkennen, wenn Tor eingesetzt wird. | Ja. |

| Andere Sicherheitsfunktionen: | Lässt sich in Verbindung mit Obfsproxy einsetzen. | Kommt auf den Provider an:

Automatischer Notausschalter, automatischer Schutz für WLANs, Schutz vor DNS-Lecks, keine-Logs-Richtlinie, Obfsproxy und so weiter. |

| Kompatibilität zu Geräten | Windows, macOS, Linux, Android. | Alle Plattformen, inklusive Router. |

| Streaming: | Tor ist für Streaming nicht empfohlen, weil die Verbindung zu langsam ist. | Ja – VPNs eignen sich perfekt für Streaming. |

| Torrents: | Die meisten Ausgangsknoten blockieren Datenverkehr von und zu Torrents. | Ja – kommt auf den Anbieter an. |

| Benutzerfreundlichkeit: | Der Browser lässt sich einfach einrichten, aber oftmals sind weitere Konfigurationsschritte notwendig. | Sehr einfach zu benutzen, großartig für Anfänger. |

| Geschwindigkeit: | Langsam | Hohe Geschwindigkeit |

VPN + Tor: Eine tolle Kombination

Willst Du Deine Verbindung mit der stärksten Lösung zum Schutz der Privatsphäre nutzen, dann kombiniere Dein VPN mit Tor.

Das Verschlüsselungsprotokoll des VPNs wird bösartige Knoten daran hindern, dass sie Deine IP-Adresse und Aktivitäten sehen. Außerdem können Dein ISP und die Überwachungesprogramme von Regierungen nicht entdecken, dass Du Tor benutzt. Du willst Deine Online-Aktivitäten natürlich so geheim wie möglich halten. Damit hast Du außerdem Zugriff auf Websites, die Tor blockieren.

Es gibt zwei Möglichkeiten, ein VPN mit Tor zu kombinieren:

Tor über VPN

Benutzt Du die Konfiguration Tor über VPN, wirst Du zuerst zum VPN verbunden, bevor Du Tor öffnest. Das VPN wird Deine Daten verschlüsseln, bevor es durch das Netzwerk geschickt wird. Damit verhinderst Du, dass Dein ISP sieht, dass Du Tor benutzt.

Setzt Du auf Tor über VPN, kann Dein VPN-Anbieter die Daten nicht sehen, die Du über Tor schickst. Er kann aber sehen, dass Du damit verbunden bist. Der Eingangsknoten von Tor kann Deine echte IP nicht sehen. Stattdessen sieht er die IP Deines VPN-Servers. Das verbessert die Anonymität.

Ist Dein Datenverkehr allerdings nicht verschlüsselt, wenn er das Tor-Netzwerk verlässt, schützt Dich Tor über VPN nicht vor bösartigen Ausgangsknoten. Du musst also weiterhin vorsichtig sein, wenn Du sensible Informationen über die Verbindung schickst.

Benutzt Tor über VPN, wenn:

- Du nicht willst, dass Dein ISP und Überwachungsprogramme sehen, dass Du mit Tor verbunden bist.

- Du Deinen Datenverkehr vor Deinem VPN-Anbieter verstecken möchtest.

- Du persönlche Informationen wie zum Beispiel Anmeldedaten über Deine Verbindung schickst.

Wie Du Tor über VPN einrichtest:

1. Öffne Deine VPN-Anwendung und verbinde Dich mit dem VPN-Netzwerk.

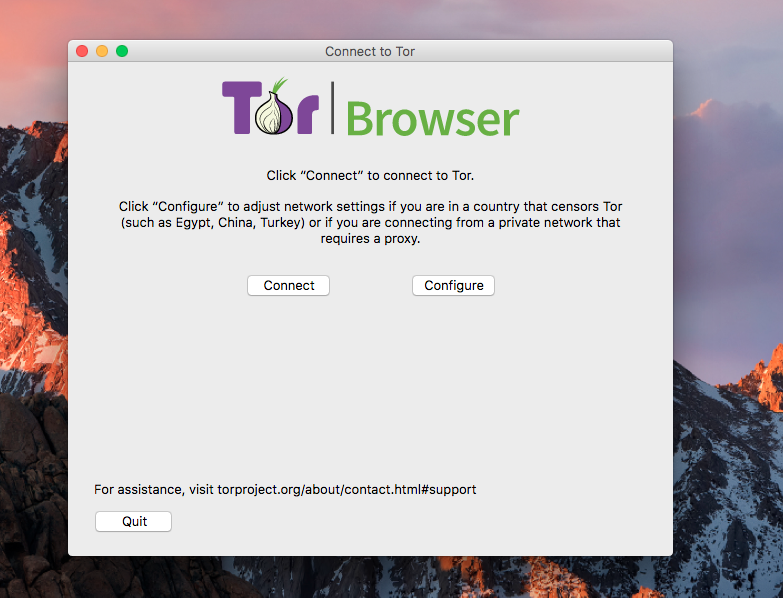

2. Öffne Tor. Sobald es geladen ist, siehst Du diese Seite:

3. Klicke auf Connext und warte, bis Tor eine Verbindung hergestellt hat.

4. Du kannst nun sicher und anonym im Internet surfen.

VPN über Tor

VPN über Tor funktioniert in die andere Richtung zu Tor über VPN. Du musst Dich erst mit dem Internet verbinden und dann meldest Du Dich bei Deinem VPN über das Tor-Netzwerk an. Diese Methode setzt mehr technisches Wissen voraus, weil Du Deinen VPN-Client so konfigurieren musst, dass er mit Tor funktioniert.

Statt einer direkten Verbindung zu Internet, leiten die Ausgangsknoten von Tor Deine Daten zum VPN-Server. Damit ist das Risiko eines bösartigen Ausgangsservers eliminiert, weil der Datenverkehr erst entschlüsselt wird, nachdem er das Tor-Netzwerk verlassen hat.

Auch wenn der Eingangsknoten von Tor immer noch Deine echte IP sehen kann, wird das VPN nur die Adresse des Tor-Ausgangsknotens sehen. Dein ISP kann nicht sehen, dass Du mit einem VPN verbunden bist. Er kann aber schon sehen, dass Du Tor benutzt. Weil Du auswählen kannst, welchen entfernten Server Dein VPN benutzt, ist es mithilfe dieser Methode einfacher, geografische Sperren und Zensur zu umgehen.

Benutze VPN via Tor, wenn:

- Du Deine Verbindung gegen bösartige Ausgangsknoten schützen willst.

- Du willst vor Deinem ISP verbergen, dass Du ein VPN benutzt.

- Du überträgst sensible Informationen über die Verbindung. Damit sind zum Beispiel Anmeldedaten und private Nachrichten gemeint.

- Du willst geografische Sperren umgehen.

Zusammenfassung

VPNs sind leistungsfähige Werkzeuge, um Deine Daten und die Online-Anonymität zu schützen.

Du kannst ein VPN benutzen, um alle möglichen Ecken des Internets sicher zu entsperren. Gleichzeitig schützt Du Dich vor Hackern, Schnüfflern und böswilligen Angriffen. Kombinierst Du aber ein VPN mit Tor, dann bekommst Du eine leistungsfähige Kombination zum Schutz Deiner Privatsphäre.

Vielleicht möchtest Du Deine persönlichen Informationen schützen. Dazu gehören Banking-Details und Surf-Aktivitäten. Möglicherweise willst Du auch der Online-Überwachung entgehen und Dein Recht auf freie Meinungsäußerung in Anspruch nehmen. Auf jeden Fall empfehlen wir den Einsatz von VPN über Tor.

Suchst Du nach einem zuverlässigen VPN mit hervorragenden Sicherheitsfunktionen, dann liest Dir unsere Liste mit den Top Fünf durch. Sie bieten alle kostenfreie Testversionen und / oder Geld-Zurück-Garantien. Deswegen kannst Du sie risikofrei ausprobieren und nachsehen, ob sie Deine Anforderungen erfüllen.

Damit Du den besten Preis für die VPNs bekommst, besuche auf jeden Fall unsere Seite mit den VPN-Angeboten und Gutscheinen.

Andere Artikel, die Dich vielleicht interessieren:

Zusammenfassung von VPN-Protokollen

Was weiß Google über Dich?

Was ist ein Notausschalter?

Die besten VPNs mit einer nachweilichen Keine-Logs-Richtlinie

Bitte kommentiere, wie dieser Artikel verbessert werden kann. Dein Feedback ist wichtig!